11 milioni di siti HTTPS a rischio

Una vulnerabilità vanifica la crittografia TLS e colpisce anche i server email.

- Articolo multipagina1 / 2

[ZEUS News - www.zeusnews.it - 04-03-2016]

Il protocollo SSL, che ha ormai 21 anni, è stato da soppiantato dal suo successore TLS perché ritenuto troppo insicuro. Eppure, continua a fare danni.

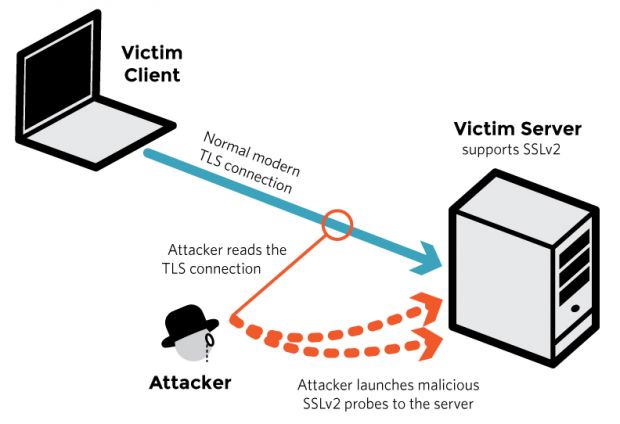

È stato infatti appena scoperto un nuovo attacco in grado di violare le comunicazioni crittografate dei siti che adottano TLS (se le comunicazione è cifrata, il protocollo indicato nella barra degli indirizzi del browser passa da HTTP a HTTPS) proprio a causa dell'"eredità" di SSL.

Il problema interessa quei siti che adoperano il protocollo TLS e l'algoritmo RSA. A causa della vulnerabilità, un hacker può tentare ripetutamente di connettersi usando SSLv2, ottenendo ogni volta alcune informazioni sulla chiave crittografica.

Alcune implementazioni di TLS, mal configurate, mantengono infatti il supporto a SSLv2 per rispondere alle richieste dei computer client che ne richiedano esplicitamente l'uso: pertanto, la rimozione del supporto a SSL dai client non è sufficiente se non si controlla attentamente anche la configurazione di TLS.

Come segnala RedHat, il problema riguarda anche la libreria OpenSSL, che fino all'ultimo aggiornamento risultava vulnerabile: chi gestisce un server farà bene a controllare di avere installata la versione 1.0.2g, rilasciata lo scorso 1 marzo.

Una recente scansione rivela che sono 5,9 milioni i server web che supportano direttamente SSLv2 e quasi 1 milione i server email configurati allo stesso modo. Inoltre, un web server che non supporta SSL risulta comunque vulnerabile se per esempio sulla stessa macchina è presente un mail server che lo supporta, se le chiavi di cifratura RSA sono le stesse per entrambi i servizi.

|

Il risultato di tutto ciò è che circa 11,5 milioni di siti protetti con HTTPS sono vulnerabili all'attacco, e anche un buon numero di mail server.

IIS, il server web di Microsoft, a partire dalla versione 7.0 disabilita SSLv2 per impostazione predefinita e si può quindi considerare sicuro; anche la versione 3.13 (e successive) della libreria NSS non usa più SSL.

Ti invitiamo a leggere la pagina successiva di questo articolo:

Falla DROWN, cosa c'è da sapere (niente panico)

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (0)

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Forza, storpiamo i detti popolari! - Internet - generale:

Womens In Your City - No Verify - Anonymous Adult

Dating - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Software - generale:

Nomi utente su WhatsApp - Il salotto delle Muse:

Consigli per giovani scrittori - Pc e notebook:

Il portatile fa rumore da tosaerba... - Pronto Soccorso Virus:

Improvvisa scomparsa di Chrome sostituito da altro - Programmazione:

Come creare un documento .odt formattato - Al Caffe' Corretto:

SHEIN TEMU (-) La Certezza dello Sfruttamento

& INQUINAMENTO - La cucina dell'Olimpo:

Vini di qualitÓ