Saccheggio informatico pronto per essere monetizzato

Fuori in 48 minuti.

- Articolo multipagina2 / 3

[ZEUS News - www.zeusnews.it - 14-03-2025]

Questo è un articolo su più pagine: ti invitiamo a leggere la pagina iniziale

Fuori in 48 minuti

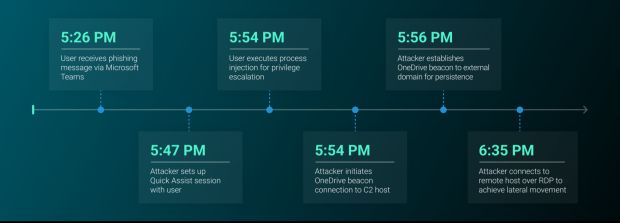

Sono le 17 e 56: nei nove minuti trascorsi da quando hanno ottenuto il comando remoto del computer aziendale del dipendente caduto nella trappola, gli aggressori hanno collegato quel computer al loro server di comando e controllo,* e cosi la breccia temporanea aperta dall'incauto utente è ora un tunnel permanente.

* Lo hanno fatto aprendo le porte 443 e 10443 tipicamente riservate per il traffico criptato TLS e usando un beacon di OneDrive che punta a un indirizzo IP controllato dagli aggressori.

Attraverso questo tunnel, gli aggressori non installano un programma ostile, come è facile immaginarsi che facciano, ma si limitano a depositare una versione appositamente modificata a loro favore di un componente software comune, in termini tecnici una libreria a collegamento dinamico o DLL*, mettendola in una cartella OneDrive usata per effettuare gli aggiornamenti del software dell'azienda presa di mira.

* Il nome del file in questo caso è winhttp.dll.

Per via del modo in cui funzionano Windows e le sue applicazioni,* quel componente software modificato verrà eseguito dalle applicazioni aziendali al posto della sua versione originale. Questa è una tecnica sofisticata, chiamata DLL sideloading. In altre parole, il sistema informatico dell'azienda è già infettato e pronto per essere devastato.

* Le applicazioni cercano le DLL di cui hanno bisogno prima di tutto nella propria cartella e poi altrove, e quindi gli aggressori piazzano la DLL ostile nella cartella che ospita un'applicazione vulnerabile, sapendo che verrà eseguita al posto della DLL originale situata altrove.

I criminali attivano l'infezione usando PowerShell, un altro strumento presente nei sistemi Windows, e il componente software modificato viene eseguito negli account degli amministratori di sistema, che sono abilitati ad accedere a molte più risorse di un account utente normale. Con questo potere, gli aggressori riescono a trovare delle credenziali* che permettono loro di creare un nuovo account con i massimi permessi di amministrazione.

* Sono quelle di un account di servizio usato per gestire un database SQL.

A questo punto i criminali hanno il controllo totale della rete informatica del bersaglio e possono fare sostanzialmente tutto quello che desiderano. Infatti usano addirittura il software di sicurezza dell'azienda [Network Scanner di Softperfect] per trovare altre vulnerabilità da sfruttare per esfiltrare i dati di lavoro, ossia portarsi via una copia integrale di tutte le informazioni che servono all'azienda per poter lavorare, allo scopo di rivendere quelle informazioni sul mercato nero dei dati rubati oppure di ricattare l'azienda stessa con la minaccia di pubblicarli, con tutti i problemi legali di privacy che questo comporterebbe, oppure ancora di cancellarli dai computer dell'azienda e fornirne una copia solo dietro lauto pagamento.

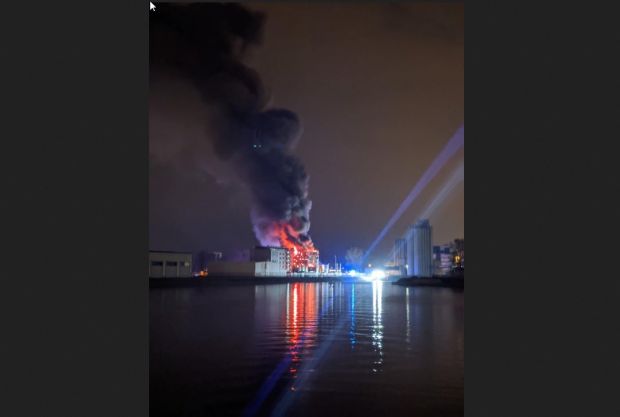

Sono le 18.35. In 48 minuti i criminali informatici sono passati dal trovarsi sulla soglia a essere onnipotenti. Nel giro di poco più di un giorno completeranno l'esfiltrazione dei dati aziendali e il saccheggio informatico sarà pronto per essere monetizzato. Nel caso specifico, l'azienda riuscirà a contenere il danno scollegando da Internet vari data center, ma questo comporterà blocchi della produzione ed enormi disagi nel flusso di lavoro.

Ti invitiamo a leggere la pagina successiva di questo articolo:

Attacchi hacker più veloci grazie all'IA

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

|

|

|

(C) by Paolo Attivissimo - www.attivissimo.net.

Distribuzione libera, purché sia inclusa la presente dicitura.

Commenti all'articolo (ultimi 5 di 6)

21-3-2025 15:18

17-3-2025 09:27

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Sicurezza:

Account cloni Whats App - attenzione! - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli

zeross