Impianti idrici ed elettrici italiani a rischio attacco informatico

L'allarme di Trend Micro.

[ZEUS News - www.zeusnews.it - 09-11-2018]

L'allarme viene da una ricerca condotta da Trend Micro: gli impianti di migliaia di aziende idriche ed elettriche in tutto il mondo, anche in Italia, sarebbero a rischio attacco.

In particolare, la ricerca si concentra sui «sistemi di interfaccia uomo-macchina» (human machine interface systems - HMI), che sarebbero vulnerabili ad attacchi in grado di causare danni anche gravi, come ad esempio la contaminazione delle scorte d'acqua.

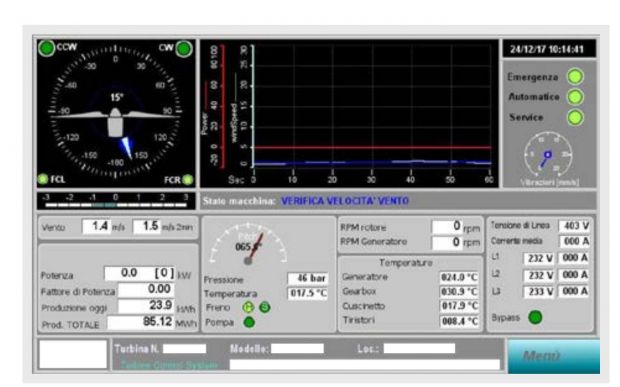

I sistemi HMI sono una componente fondamentale dei sistemi IT industriali che permettono agli operatori umani di interagire con gli ambienti di controllo supervisione e acquisizione dati (Supervisory control and data acquisition - SCADA).

Una grande parte dei sistemi che sono stati identificati come esposti appartengono a piccole aziende in ambito idrico ed energia, che riforniscono le aziende maggiori, coinvolgendo quindi l'intera catena che soddisfa le esigenze del grande pubblico.

Accedendo a un sistema HMI esposto, l'autore dell'attacco non solo è in grado di vedere tutte le informazioni critiche, ma può anche interagire e controllare i sistemi.

In Italia Trend Micro ha per esempio rilevato sistemi HMI esposti in impianti a biogas, attraverso i quali è possibile accedere al menu di reset e allarmi, ma anche in centrali per la produzione energetica attraverso pale eoliche, con la possibilità di controllare i comandi di start, stop, reset e i parametri di sistema delle turbine.

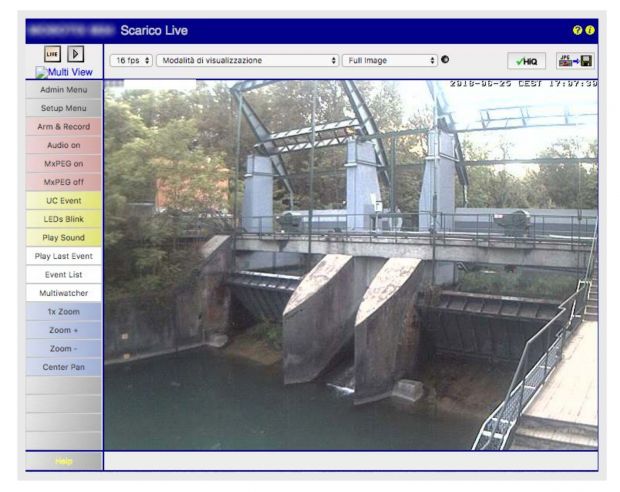

Numerose anche le telecamere "scoperte", ossia accessibili da Internet senza controlli sulle autorizzazioni, attive in diversi impianti

«Le infrastrutture critiche sono un nodo cruciale per la cybersecurity» ha dichiarato Mark Nunnikhoven, vicepresidente di Trend Micro. «I problemi aumentano insieme ai dispositivi e alle reti esposti, che combinandosi con le vulnerabilità ICS (Industrial Control System) creano dei mix esplosivi, rendono di fondamentale importanza la previsione di contromisure in questo settore».

Molti dei sistemi HMI rilevati come vulnerabili sono in effetti dei sistemi legacy, in funzione da molto tempo: sebbene non siano stati pensati per essere connessi alle reti, tuttora vengono adoperati e oggi sono adattati a nuovi utilizzi, compresa la connessione a Internet. Ciò determina però un aumento esponenziale del rischio di subire un attacco.

|

Nel report, disponibile online, i ricercatori forniscono i dettagli di possibili scenari di attacco che avrebbero impatti significativi nel mondo reale, nel caso si utilizzassero le informazioni trovate nei sistemi esposti, come ad esempio i tipi di dispositivi e gli indirizzi fisici degli impianti.

Non è difficile immaginare che un attacco in grado di garantire al suo autore il controllo anche solo parziale di una centrale elettrica o un impianto idrico può avere conseguenze estremamente gravi sulla vita di molte migliaia di persone, se non di milioni.

Considerando che quest'anno le vulnerabilità SCADA identificate da Trend Micro sono incrementate del 200%, è necessario che i gestori dei vari impianti prendano coscienza della vulnerabilità dei sistemi e agiscano immediatamente per proteggere i sistemi HMI dal rischio di subire un attacco, garantendo che le interfacce siano correttamente protette nel momento in cui devono essere connesse a Internet.

Inoltre, i ricercatori suggeriscono di introdurre il maggior isolamento possibile tra i sistemi HMI e la rete aziendale, mantenendo in tal modo le esigenze operative ma allo stesso tempo eliminando il rischio di esposizione e sfruttamento dei punti deboli nella sicurezza.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (1)

8-11-2018 15:13

|

|

||

|

- Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Al caffe' dell'Olimpo:

Parliamo di musica? - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Pc e notebook:

Caricare pc power bank - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Linux:

il mio vecchio pc con Linux