4 dipendenti su 5 non intendono abbandonare lo smart working

[ZEUS News - www.zeusnews.it - 07-10-2020]

Un'indagine (condotta su 1.200 lavoratori negli Stati Uniti, nel Regno Unito, in Francia, Germania, Paesi Bassi, Australia e Nuova Zelanda) ha rivelato che oltre l'80% delle persone non vorrebbe tornare a lavorare in ufficio a tempo pieno, nonostante un dipendente su tre (30%) abbia affermato che ritrovarsi separato dal proprio team sia stato il maggiore ostacolo alla produttività durante il lockdown.

La pandemia Covid-19 ha chiaramente cambiato il modo in cui le persone lavorano e ha accelerato il trend al lavoro a distanza. Ciò ha anche creato nuove minacce di sicurezza per i reparti IT, poiché i dipendenti utilizzano sempre di più i propri dispositivi personali per accedere ai dati e ai servizi aziendali. Alle criticità poste dalla nuova "Everywhere Enterprise" - in cui dipendenti, le infrastrutture IT e clienti sono ovunque - si aggiunge il fatto che i collaboratori non considerano prioritaria la sicurezza. L'indagine ha infatti rilevato che un terzo dei lavoratori (33%) considera la sicurezza informatica un tema di minore priorità.

L'attuale ambiente di lavoro da remoto ha innescato anche un nuovo panorama di minacce, con malintenzionati che prendono di mira sempre di più i dispositivi mobile con attacchi di phishing. Questi attacchi, dai più semplici a quelli più sofisticati, hanno buone probabilità di successo, pur considerando che molti dipendenti sono inconsapevoli di come identificare ed evitare un attacco di phishing. Lo studio ha rivelato che il 43% dei dipendenti nel mondo non è in grado di riconoscere un attacco di phishing.

"I dispositivi mobile hanno accesso a tutto, ma la maggior parte dei dipendenti dispone di misure di sicurezza inadeguate che consentono agli hacker di continuare ad avere successo", ha affermato Riccardo Canetta, Regional Sales Director di MobileIron. "Gli hacker sanno che le persone utilizzano liberamente i loro dispositivi mobile oggi insicuri più che mai, per accedere ai dati aziendali e li prendono di mira sempre più spesso con attacchi di phishing. Ogni azienda dovrebbe implementare una strategia di sicurezza incentrata sui dispositivi mobile che dia la priorità alla User Experience e consenta ai dipendenti la massima produttività su qualsiasi dispositivo, ovunque e senza compromettere la privacy personale".

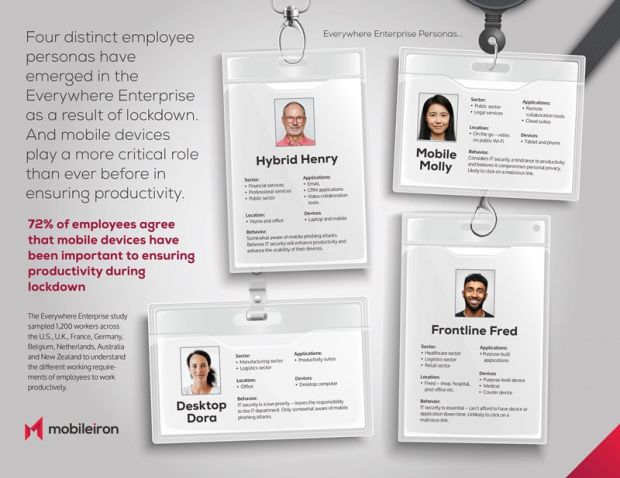

Dall'indagine Everywhere Enterprise sono state individuate quattro diverse tipologie di dipendenti che, a seguito del lockdown, utilizzano i loro dispositivi mobile in modo differente a seconda delle rispettive mansioni, rivelando diverse criticità:

1) L'ambiente hybrid di Henry:

Di solito lavora nei servizi finanziari, nei servizi professionali o nel settore pubblico. Idealmente suddivide il tempo in parti uguali tra il lavoro a casa e l'andare in ufficio per riunioni face to face; sebbene a questo collaboratore piaccia lavorare da casa, essere isolato dal proprio team si è rivelato come il principale ostacolo alla produttività. Utilizza un laptop e un dispositivo mobile, insieme all'accesso sicuro alle e-mail, alle applicazioni Crm e agli strumenti di collaborazione video, per rimanere produttivo. Ritiene che la sicurezza IT garantisca la produttività e migliori l'usabilità dei dispositivi. Allo stesso tempo, questo collaboratore è solo in parte consapevole degli attacchi di phishing.

2) L'ambiente mobile di Molly:

Lavora costantemente in movimento utilizzando una gamma di dispositivi mobili, come tablet e telefoni, e spesso si affida a reti WiFi pubbliche. Si affida a strumenti di collaborazione remota e suite cloud per portare a termine il lavoro. Considera la tecnologia inaffidabile il più grande ostacolo alla produttività poiché è sempre in movimento e si affida molto ai dispositivi mobili. Considera la sicurezza IT come un ostacolo alla produttività poiché rallenta la capacità di portare a termine le attività; questa collaboratrice ritiene inoltre che la sicurezza IT comprometta la privacy personale. Si parla di una tipologia di lavoratrice che, a causa di una forte dipendenza dai dispositivi mobili, più probabilmente cliccherà su un collegamento dannoso.

3) L'ambiente desktop di Dora:

Trova la lontananza dal team e il lavoro da casa un ostacolo alla produttività e non vede l'ora di tornare in ufficio. Preferisce lavorare su un computer desktop da una posizione fissa piuttosto che su dispositivi mobile. Fa molto affidamento sulle suite di produttività per comunicare con i colleghi dentro e fuori dall'ufficio. Considera la sicurezza IT una priorità bassa e lascia che sia il reparto IT a occuparsene. Questa collaboratrice è anche solo in parte consapevole degli attacchi di phishing.

4) L'ambiente in prima linea di Fred:

Lavora sul campo in settori come sanità, logistica o vendita al dettaglio. Lavora da sedi fisse e specifiche, come ospedali o negozi al pubblico; questo dipendente non può lavorare da remoto. Fa affidamento su dispositivi e applicazioni sviluppate appositamente, come apparecchiature e applicazioni mediche o per la logistica; questo collaboratore non dipende dai dispositivi mobile personali per la produttività come per gli altri ruoli. E' consapevole dell'importanza della sicurezza IT e non può permettersi tempi di inattività di dispositivi o applicazioni, data la natura specialistica del proprio lavoro.

"Con così tanti dipendenti che, come mai prima d'ora, sfruttano i dispositivi mobile per rimanere produttivi e lavorare da qualsiasi luogo, le organizzazioni devono adottare un approccio di sicurezza Zero Trust per essere sicure che solo dispositivi, app e utenti affidabili possano accedere alle risorse aziendali", ha continuato Canetta. "Le organizzazioni devono anche rafforzare le difese contro le minacce mobile, poiché i criminali informatici sfruttano sempre di più messaggi di testo e Sms, i social media e le app di messaggistica che consentono la condivisione di link con attacchi malevoli. Per impedire l'accesso non autorizzato ai dati aziendali, le imprese devono assicurare controlli anti-phishing continui, che vadano oltre la posta elettronica, per proteggere gli utenti ovunque lavorino, su tutti i dispositivi che utilizzano per accedere alle risorse".

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (3)

5-12-2020 14:05

10-10-2020 09:48

9-10-2020 17:17

|

|

||

|

- Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Al caffe' dell'Olimpo:

Parliamo di musica? - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Pc e notebook:

Caricare pc power bank - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Linux:

il mio vecchio pc con Linux

Gladiator