Un caso di ransomware finito bene offre lezioni utili per tutti

[ZEUS News - www.zeusnews.it - 08-09-2020]

Sembra una storia da romanzo cybercriminale poco originale: un giovane hacker russo offre un milione di dollari a un dipendente di una grande azienda americana affinché installi nei computer dell'azienda un malware che gli permetta di rubare dati compromettenti con i quali ricattarla.

Ma il dipendente rifiuta il milione di dollari e avvisa di nascosto l'Fbi, che interviene prontamente, fa indossare una microspia al dipendente durante gli incontri con il criminale e poi lo arresta mentre sta cercando di fuggire. Tutto è bene quel che finisce bene.

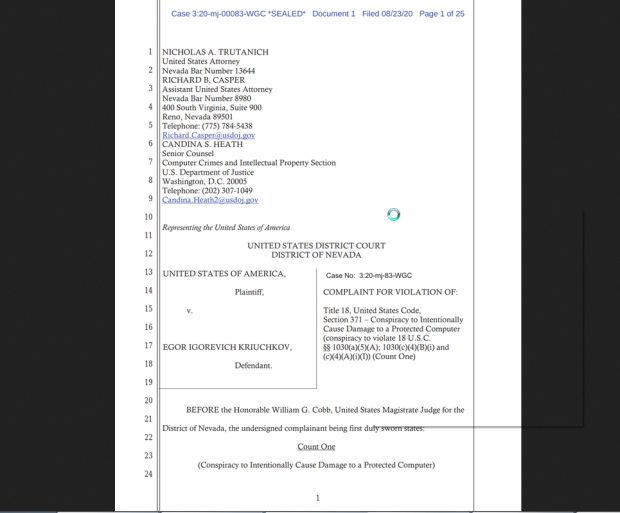

Secondo i documenti pubblicati dal Dipartimento di Giustizia statunitense, però, a luglio scorso è andata proprio così, ed è emerso che l'azienda in questione è Tesla, specificamente la sua Gigafactory in Nevada, come confermato da Elon Musk in persona.

I dettagli appunto romanzeschi della vicenda sono stati raccontati bene da siti specializzati come Teslarati e Technology Review, per cui mi concentro sugli aspetti informatici della questione, perché offrono spunti e lezioni utili a qualunque azienda.

Prima di tutto, dai documenti legali risulta che il criminale, in combutta con altri, ha scelto con cura il proprio bersaglio all'interno dell'azienda, prendendo contatto con un dipendente che parlava russo, non era cittadino statunitense ed era in grado di acquisire informazioni tecniche dettagliate sull'infrastruttura informatica dell'azienda.

La profilazione dei dipendenti e la ricognizione dell'organigramma aziendale, facilitata da siti di ricerca e offerta di lavoro come Monster e LinkedIn, fanno parte dei metodi classici del crimine informatico organizzato. E le forti difese informatiche aziendali sarebbero state scavalcate usando una talpa interna: è il cosiddetto insider threat. Le barriere informatiche servono a poco se c'è un dipendente infedele.

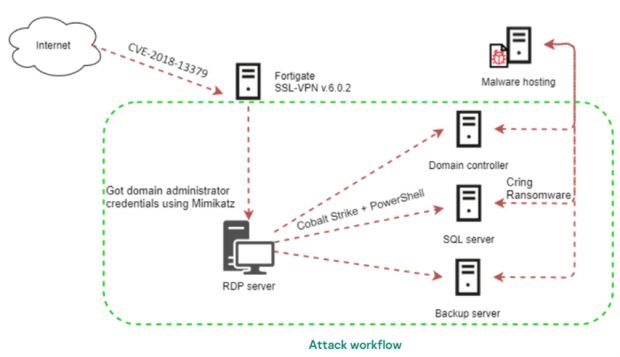

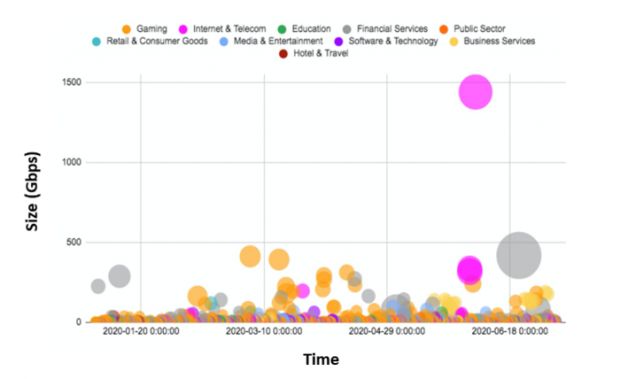

Il secondo aspetto importante è la tecnica di estorsione. Il criminale avrebbe fornito al dipendente di Tesla un apposito malware da introdurre nei sistemi informatici dell'azienda. Una volta introdotto, il criminale e i suoi soci avrebbero lanciato dall'esterno un attacco Ddos (distributed denial of service) contro l'azienda, per tenere impegnati gli addetti alla sicurezza informatica mentre il malware estraeva dati dai computer di Tesla. I criminali avrebbero poi ricattato l'azienda per vari milioni di dollari.

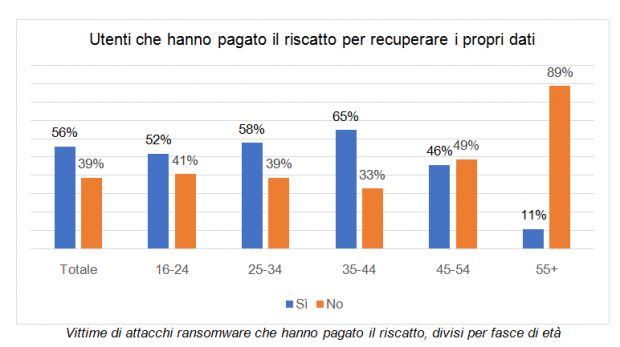

Avrete notato che manca qualcosa in questa tecnica: la cifratura dei dati da parte dei criminali. Di solito il ransomware classico entra nei computer dell'azienda bersaglio e blocca i dati aziendali con una password complicatissima, e i criminali chiedono soldi per dare password di sblocco. In questo caso, invece, i malviventi ritenevano di poter ricattare Tesla per il semplice fatto di aver acquisito una copia dei dati. Forse speravano di mettere le mani su segreti aziendali per i quali Tesla avrebbe pagato pur di non farli trapelare.

La lezione importante, quindi, è che oggi non basta più avere un backup offline dal quale ripristinare i dati di lavoro cifrati dall'attacco: bisogna anche fare in modo che i dati confidenziali o potenzialmente dannosi se divulgati non vengano mai raggiunti dai criminali. In uno scenario del genere, la prevenzione è tutto, e la pronta reazione dei dipendenti è un tassello fondamentale di questa prevenzione.

Per consentire questa reazione, gli esperti consigliano di predisporre in azienda un referente unico per la sicurezza informatica, raggiungibile immediatamente da tutto il personale per telefono o via mail.

È inoltre importante fare un inventario preciso dei propri dati e distinguere quelli che hanno semplicemente bisogno di essere ripristinabili in caso di attacco informatico (contabilità e archivio clienti/fornitori, per esempio) da quelli la cui fuga sarebbe un danno grave per l'azienda (segreti industriali, progetti, prototipi e contratti, per esempio).

Da parte mia consiglio anche di aggiungere una lauta ricompensa per chi è talmente leale da rinunciare a un milione di dollari e rischiare la propria incolumità incontrando criminali mentre indossa una microspia.

Fonti aggiuntive: Naked Security; ClearanceJobs.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

|

|

|

(C) by Paolo Attivissimo - www.attivissimo.net.

Distribuzione libera, purché sia inclusa la presente dicitura.

Commenti all'articolo (5)

15-11-2020 19:07

9-9-2020 11:48

9-9-2020 11:41

8-9-2020 15:31

8-9-2020 14:47

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Dal processore al case:

Portatile con schermo rotto - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox

Gladiator