Cultura dell'anonimato contro esposizione mediatica

Cosa c'è dietro allo stereotipo dell'hacker?

- Articolo multipagina2 / 4

[ZEUS News - www.zeusnews.it - 17-01-2019]

Questo è un articolo su più pagine: ti invitiamo a leggere la pagina iniziale

Cosa c'è dietro allo stereotipo dell'hacker?

Gli hacker sono spesso percepiti come un gruppo di individui che agiscono nell'ombra, segretamente, ai margini della società. Una visione che alimenta le più astruse dicerie su questi personaggi.

"In realtà esiste una vera e propria comunità, con tanto di raduni (come DefCon a Las Vegas, o Hack a Parigi) e guru. Ma queste persone sono raramente note ai non addetti ai lavori, perché la loro reputazione è basata sul riconoscimento di competenze tecniche che solo gli altri membri del gruppo possono valutare", dichiara Fabrice Epelboin, imprenditore e docente presso l'Istituto Universitario Sciences Po.

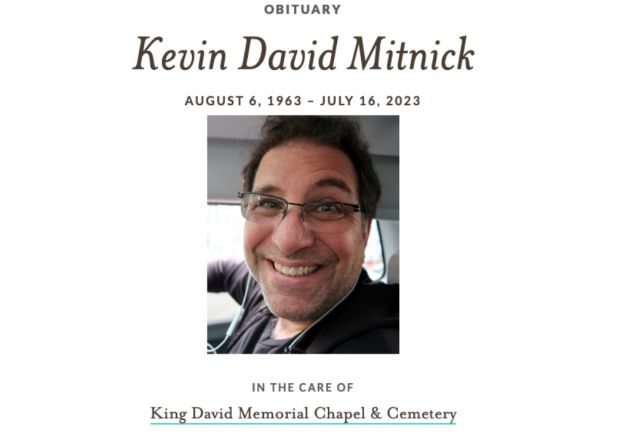

Tuttavia, molti nomi oggi suonano familiari al pubblico: Kevin Mitnick, a.k.a "Il Condor", è stato il primo hacker a comparire nella lista dei dieci latitanti più ricercati dall'FBI. Più recentemente, le vicende di Julian Assange e Edward Snowden hanno sortito un gran clamore sia a livello mediatico, sia a livello politico.

"La cultura hacker non è una celebrazione dell'ego o dell'ultra-individualismo. Diversi grandi gruppi di cyberattivisti, come Telecomix (molto attivo durante la Rivoluzione araba, durante la quale ha aiutato siriani ed egiziani a bypassare la censura su Internet), hanno una struttura completamente decentralizzata, senza nessun ordine gerarchico. Lo stesso vale per Anonymous: il singolo si fonde nel gruppo il cui obiettivo è raggiungere una massa critica" aggiunge Epelboin.

"In molti casi, l'anonimato dietro al quale si nascondono genera stereotipi negativi attorno alla collettività dei cyberattivisti. È un po' come se, quando si tratta di politica, parlassimo costantemente di abuso d'ufficio. Con la comunità hacker, le persone tendono a concentrarsi solo sulla nozione di pirata informatico", conclude Epelboin.

Questa visione ristretta permea qualsiasi cosa, dalla cultura pop (nelle serie TV come Mr Robot) fino alle immagini di catalogo presenti in rete, dove risulta difficile, se non quasi impossibile, trovare una foto di un hacker che non sia una figura anonima incappucciata.

Eppure, esiste un'ampia gamma di "profili" hacker. Le persone parlano di black hats - cybercriminali attratti dalle frodi bancarie - e di white hats - hacker che promuovono l'etica e si dipingono più come cyberattivisti che come pirati informatici. Chi agisce nell'intersezione di questi due poli opposti viene definito grey hat.

Microsoft ha addirittura inventato una propria denominazione: con il termine blue hats si riferisce agli esperti di sicurezza informatica incaricati di scoprire vulnerabilità nei sistemi di sicurezza. Distinguere le figure tra loro può rivelarsi alquanto arduo. Per comprendere quale categoria di profilo assegnare ai singoli è infatti necessario considerare anche il tipo di rapporto che essi intrattengono con le autorità e i Paesi.

Ti invitiamo a leggere la pagina successiva di questo articolo:

Gli hacker e le loro relazioni ambivalenti con le autorità

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (2)

24-12-2018 22:20

21-12-2018 15:42

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Pc e notebook:

Caricare pc power bank - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Linux:

il mio vecchio pc con Linux

Taurex