Noia da lockdown, il vero rischio cyber del 2021

[ZEUS News - www.zeusnews.it - 15-03-2021]

Dalla primavera del 2020, il coronavirus ha messo i team di cybersecurity di fronte a una prova senza precedenti, e il passaggio di massa al lavoro remoto, imprevisto e improvviso, ha incrementato rapidamente superficie di attacco e rischi connessi.

L'aumento dei controlli tecnologici, unito all'aggiornamento dei processi e alla formazione sulla sicurezza, ha aiutato molte organizzazioni a superare una prima fase di rischio. Purtroppo, con la maggior parte degli utenti ormai abituati a lavorare da casa e ad affrontare molti più mesi fuori dall'ufficio, una seconda ondata di rischio ha fatto capolino.

Nell'anno che è appena cominciato, il fattore umano sarà probabilmente la più grande minaccia informatica: lavorare lontano dai colleghi, attività aggiuntive da gestire, come la didattica a distanza, e livelli di stress più elevati potrebbero portare rapidamente i dipendenti a comportamenti meno rigorosi e a un generale rilassamento rispetto all'igiene della sicurezza cyber.

I giorni che si ripetono, la commistione tra lavoro e vita personale, un'interazione ridotta al minimo e l'incertezza legata alla pandemia contribuiscono a quello che gli psicologi hanno chiamato il "malessere pandemico".

La noia che ne deriva, a causa di una vita che sembra ripetersi, ha un impatto sul nostro benessere e sul nostro comportamento. Diversi studi mostrano come la noia influisca sulla concentrazione, sulle prestazioni e sulla produttività. In altre parole, quando siamo annoiati, gli standard si abbassano e tendiamo a commettere errori.

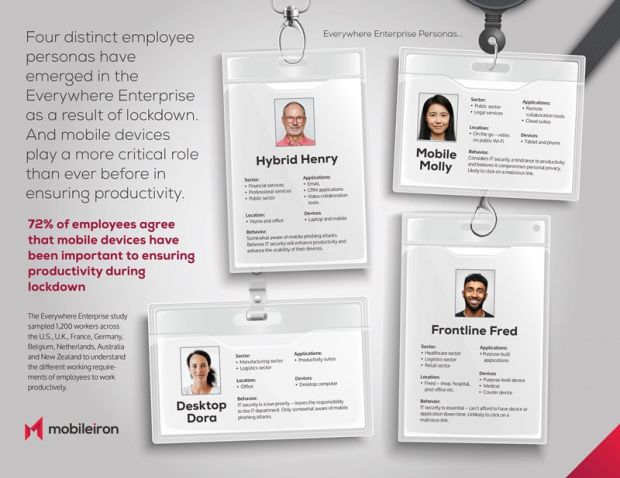

Se questo non fosse già una manna per i cybercriminali, le persone devono fare i conti anche con le molte distrazioni del lavoro a casa. La didattica a distanza, la condivisione dello spazio di lavoro con eventuali compagni, le faccende domestiche e la tentazione delle comodità di casa possono ripetutamente distogliere l'attenzione dalla giornata lavorativa. Ed è dimostrato che cambiare costantemente focus in questo modo comporti un affaticamento cognitivo, che aumenta il rischio di errori, omissioni e vuoti mentali.

Tutto ciò è una cattiva notizia per i team di sicurezza e una grande notizia per i cybercriminali, che puntano proprio sugli errori. Basta un allegato aperto frettolosamente, una password riutilizzata o un dettaglio trascurato per causare danni all'organizzazione. E il rischio è tutt'altro che teorico.

La negligenza è la causa più comune delle minacce interne, che rappresentano quasi i due terzi degli incidenti di sicurezza registrati. Le conseguenze possono essere devastanti per chi le riceve, e costano alle organizzazioni 4,5 milioni di dollari all'anno (307.111 dollari per singolo evento insider).

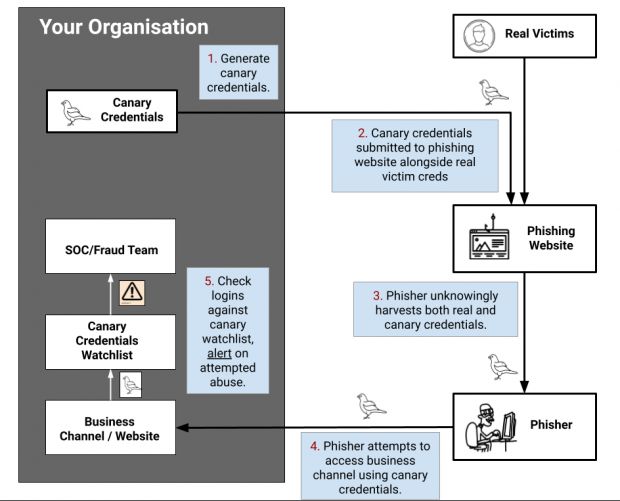

Oggi, i criminali hanno ben chiaro che la via più veloce per superare le difese aziendali passa attraverso le persone. Anche prima della pandemia, oltre il 94% dei cyberattacchi prendeva di mira le persone via e-mail e il 99% richiedeva un'interazione umana per avere successo.

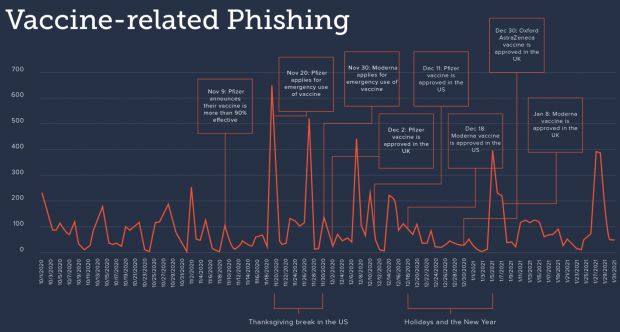

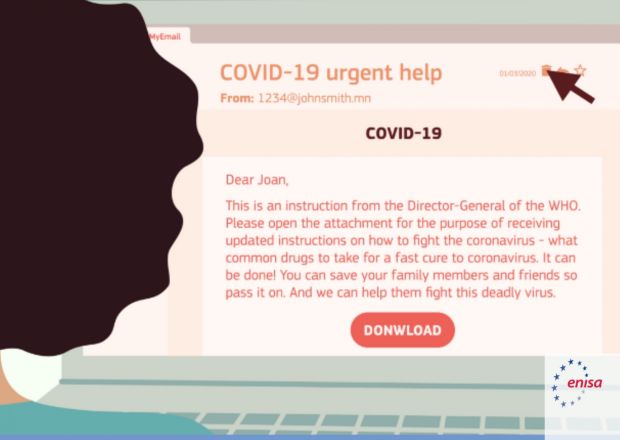

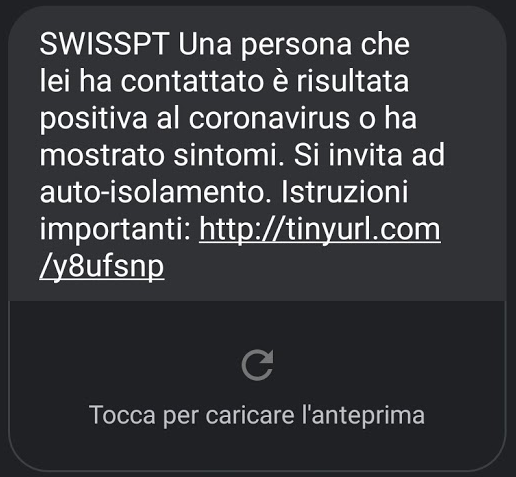

Un obiettivo potenziale ansioso, annoiato e distratto aiuta solo ad amplificare il rischio. Non appena il coronavirus ha colpito la coscienza collettiva, anche le esche di phishing legate al COVID si sono allineate al tema, offrendo test, cure, pagamenti di supporto e la promessa di un vaccino in cambio di informazioni personali e credenziali.

|

Gli utenti stanno affrontando una serie continua di attacchi, dove anche il più semplice dei comportamenti può mettere a rischio l'organizzazione. E, purtroppo, molti di questi comportamenti sono comuni. Una persona su quattro che ha ricevuto e-mail di phishing ammette di averle aperte. Peggio ancora, il 10% ha successivamente aperto un allegato dannoso.

Al centro del problema c'è la mancanza di consapevolezza sulla sicurezza. Secondo una ricerca condotta l'anno scorso, il 31% degli utenti non era in grado di definire il termine phishing, e tanto meno di dimostrare il livello di conoscenza necessario per tenerlo a bada.

Una difesa incentrata sulle persone non è affatto un concetto nuovo. Se i criminali informatici raddoppiano i loro sforzi per attaccare le nostre persone, anche chi le difende dovrebbe raddoppiarli. Alla base di questo approccio c'è una formazione completa, continua e contestuale sulla consapevolezza della sicurezza. Non è sufficiente che gli utenti riconoscano la definizione da dizionario di phishing o ransomware. Devono sapere come individuare queste minacce nel mondo reale e come il loro comportamento può aumentare significativamente le possibilità di successo di un attacco.

Purtroppo, questa è un'area in cui molte organizzazioni sono ancora carenti. Secondo una recente ricerca, il 65% dei CISO italiani ha ammesso di formare i propri dipendenti sulla consapevolezza della sicurezza IT una volta all'anno o meno, addirittura il 17% dichiara non effettuare mai alcuna formazione. E quello che è probabilmente peggio, solo il 17% delle imprese ha un programma di formazione continua.

Questo deve cambiare. E in fretta. Le più robuste difese perimetrali possono essere minate da un solo clic su un link pericoloso. Senza una formazione regolare e completa degli utenti, il rischio è di chiudere a doppia mandata la porta e lasciare la finestra spalancata.

Adenike Cosgrove, Cybersecurity Strategist di Proofpoint

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Phishing e truffe, il pericolo arriva dalle notifiche

Commenti all'articolo (1)

20-3-2021 14:26

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Sicurezza:

Account cloni Whats App - attenzione! - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli

Gladiator