Se l'FBI, zitta zitta, si mette a patchare i server altrui

Gli agenti hanno chiuso la vulnerabilità Hafnium in migliaia di server Exchange, senza informarne prima i proprietari.

[ZEUS News - www.zeusnews.it - 16-04-2021]

Nei primi mesi di quest'anno il popolare server di posta elettronica Exchange, prodotto da Microsoft, è stato preso di mira da un attacco - denominato Hafnium - che ne sfruttava alcune falle e vulnerabilità.

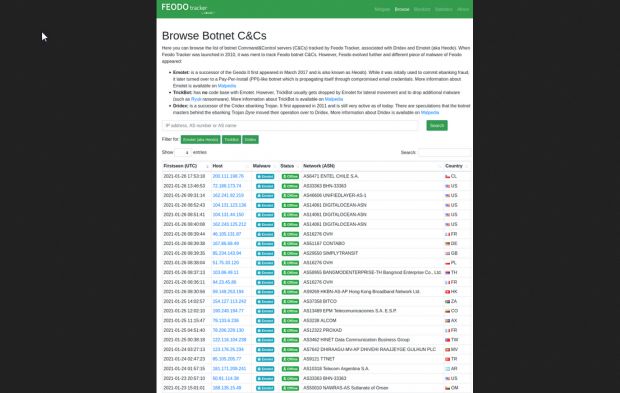

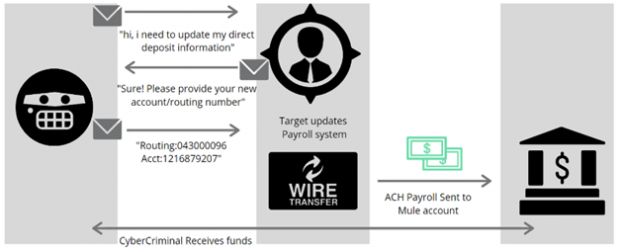

Attraverso di esse gli autori dell'attacco aprivano sul server una web shell, ossia un'interfaccia accessibile da web del tutto analoga a un interprete di comandi, dalla quale controllare il comportamento del server stesso.

Considerata la diffusione di Exchange in ambito aziendale, si capisce come l'esistenza di Hafnium sia stata immediatamente considerata un grave pericolo; di conseguenza, Microsoft da una parte con il rilascio delle patch e gli amministratori di sistema dall'altra sono subito entrati in azione per cercare di far rientrare il problema.

D'altra parte, nessuno si sorprenderà se, a settimane di distanza dalla scoperta dell'attacco, molti server ancora non sono stati messi in sicurezza: quelle aziende che non hanno un reparto IT dedicato, o hanno personale poco attento a risolvere le falle di sicurezza non appena si presentano, rischiano di trovarsi in condizioni vulnerabili per molto tempo se qualcuno non interviene.

Questo qualcuno, stando a un comunicato stampa del Procuratore Generale degli Stati Uniti, può anche essere l'FBI.

Gli investigatori federali degli USA hanno infatti comunicato di aver già provveduto a identificare migliaia server americani vulnerabili, ad accedervi tramite quelle stesse web shell che rappresentano la vulnerabilità, e a risolvere il problema chiudendo la shell stessa.

Il tutto è avvenuto in maniera perfettamente legale, dato che l'azione è stata condotta sulla base di un mandato emesso da un tribunale texano che garantiva il permesso di condurre l'operazione a partire dal 9 aprile e per 14 giorni.

Completata la "messa in sicurezza" dei server, poi, gli agenti dell'FBI hanno anche graziosamente iniziato ad avvisare gli amministratori di sistema del lavoro svolto ma, dato che il mandato prevede che tale notifica possa essere ritardata fino a 30 giorni, alcuni potrebbero ancora non sapere di essere stati preceduti nei loro compiti dai solerti investigatori federali.

«L'operazione è stata un successo» - spiega il Dipartimento di Giustizia - «per quanto riguarda la rimozione delle web shell. Non ha però compreso l'installazione di patch per vulnerabilità zero-day in Microsoft Exchange, né la ricerca di ulteriore malware o strumenti di hacking che possano essere stati installati nelle reti sfruttando le shell stesse».

Microsoft non ha commentato il comunicato, né il Dipartimento di Giustizia ha rilasciato ulteriori dichiarazioni. Già molti commentatori, tuttavia, si chiedono se l'operato dell'FBI - utile in quanto atto a prevenire guai peggiori - sia stato anche lecito in quanto basatosi sull'accesso a un server tramite quella stessa falla che poi ha chiuso: non è questa già in sé un'azione di hacking?

È giusto - ci si chiede ancora, cercando un'analogia (non proprio perfetta) - che un poliziotto che, passando davanti a un'abitazione, veda una finestra aperta entri nell'abitazione stessa per chiuderla, anche se agisce su mandato di un giudice? È pur vero che il poliziotto, così come l'FBI, sta compiendo un servizio utile (ed è meglio che sia entrato lui, piuttosto che un ladro), ma resta comunque il fatto che un estraneo ha guadagnato un accesso e l'ha utilizzato senza che il proprietario ne fosse informato.

Un'attività del genere porta inoltre su un nuovo livello le azioni considerate normali e legali, da parte delle forze dell'ordine, in caso di reati informatici: gli strumenti non servono più soltanto a perseguire i colpevoli a fatto avvenuto, ma possono essere utilizzati per intervenire direttamente in un'ottica di prevenzione, che i soggetti coinvolti lo sappiano o meno.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

FBI, 412 milioni di volti nel database di riconoscimento facciale

Arriva la conferma: TOR è stato violato dall'FBI

Le foto intime sugli smartphone si rubano troppo facilmente

L'FBI perde il controllo di MegaUpload

Commenti all'articolo (5)

24-4-2021 14:01

17-4-2021 11:28

16-4-2021 20:04

16-4-2021 16:40

16-4-2021 16:07

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Sicurezza:

Account cloni Whats App - attenzione! - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli

Gladiator