La rivincita di Kerckhoffs

TETRA:BURST.

- Articolo multipagina2 / 3

[ZEUS News - www.zeusnews.it - 30-08-2023]

Questo è un articolo su più pagine: ti invitiamo a leggere la pagina iniziale

TETRA:BURST, la falla segreta e voluta delle radio di polizia e militari

I ricercatori comunicano a Motorola le tecniche che hanno usato per scavalcare le protezioni messe dall'azienda, affinché Motorola possa rimediare, e poi iniziano ad analizzare gli algoritmi che erano rimasti segreti per così tanto tempo.

E qui arriva la prima, grossa sorpresa: nell'algoritmo TEA1, quello per uso commerciale, c'è un difetto intenzionale, una cosiddetta backdoor che riduce la lunghezza della sua chiave dagli 80 bit ufficiali a soli 32 bit. Una chiave così corta è l'equivalente di usare una password di tre cifre, e infatti gli esperti di Midnight Blue riescono a scavalcarla in meno di un minuto usando un normale laptop. Questo consentirebbe di decifrare le trasmissioni di dati e di ascoltare le conversazioni fatte dalle forze di polizia o dagli altri utenti di questa versione del sistema TETRA.

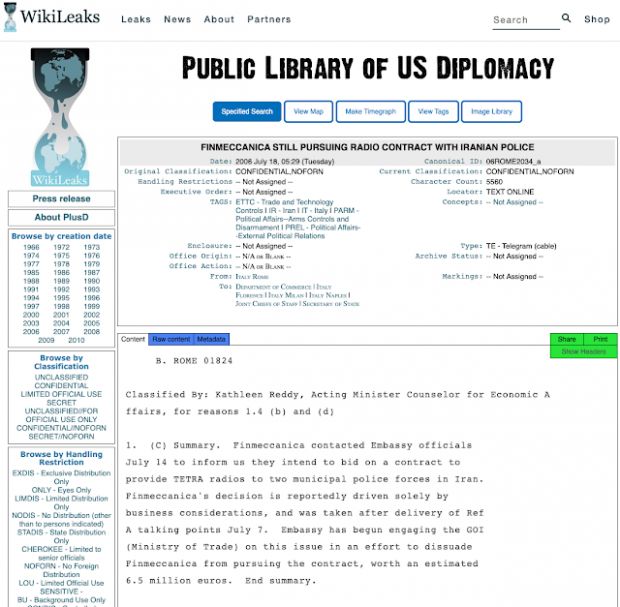

La seconda sorpresa è che questo difetto intenzionale è in realtà noto alle industrie del settore e ad alcuni governi. Lo testimonia una comunicazione confidenziale del governo statunitense, risalente al 2006 e resa pubblica da Wikileaks, nella quale si nota che l'azienda italiana Finmeccanica voleva vendere dei sistemi TETRA a due forze di polizia municipali iraniane e che il governo degli Stati Uniti aveva espresso la propria opposizione al trasferimento di tecnologie così sofisticate, ricevendo però rassicurazioni sul fatto che gli apparati avrebbero avuto una chiave crittografica lunga "meno di 40 bit". Non è chiaro se il cliente della commessa, che valeva sei milioni e mezzo di euro, fosse al corrente del fatto che gli veniva venduta una tecnologia menomata e soprattutto facilmente intercettabile. Anche le informazioni segrete rivelate da Edward Snowden indicano che i servizi segreti britannici intercettavano le comunicazioni TETRA in Argentina nel 2010.

La terza sorpresa è che esiste un difetto tecnico che tocca tutti e quattro gli algoritmi nella fase di sincronizzazione e che consente di intercettare le comunicazioni e i messaggi e anche di trasmettere messaggi falsi, usando una trasmittente appositamente modificata che costa poche migliaia di euro o franchi.

Tutti questi difetti sono rimasti nello standard per più di due decenni perché gli esperti indipendenti non potevano ispezionarne liberamente gli algoritmi. Questo conferma il principio che la sicurezza basata sulla segretezza non è affidabile, rende difficile le verifiche indipendenti e rende invece facile tenere nascosti eventuali difetti o sabotaggi intenzionali. Kerckhoffs aveva ragione.

Verso la fine del 2021 i ricercatori di Midnight Blue si trovano così in una posizione molto delicata. Sono riusciti a scoprire falle molto importanti in un sistema di radiocomunicazione usato in moltissimi paesi, nelle situazioni più critiche, da imprese, polizie e soccorritori. A questo punto hanno un problema: come riuscire ad avvisare tutti senza far trapelare queste falle e senza farle cadere nelle mani di chi potrebbe sfruttarle per sabotare infrastrutture, intercettare comunicazioni sensibili o seminare il caos?

Ti invitiamo a leggere la pagina successiva di questo articolo:

Rivelazioni d'agosto

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

|

|

|

(C) by Paolo Attivissimo - www.attivissimo.net.

Distribuzione libera, purché sia inclusa la presente dicitura.

Commenti all'articolo (ultimi 5 di 12)

10-10-2023 21:29

10-10-2023 01:07

9-10-2023 21:42

31-8-2023 09:24

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Pc e notebook:

Caricare pc power bank - Linux:

il mio vecchio pc con Linux - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Al caffe' dell'Olimpo:

Parliamo di musica? - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Il salotto delle Muse:

Consigli per giovani scrittori - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Software - generale:

Nomi utente su WhatsApp - Programmazione:

Come creare un documento .odt formattato - La cucina dell'Olimpo:

Vini di qualità

zeross