Cifratura HTTPS compromessa in 30 secondi

Sfruttando una debolezza degli algoritmi di compressione è facile ottenere le informazioni sensibili che dovrebbero essere protette.

[ZEUS News - www.zeusnews.it - 08-08-2013]

Alla Black Hat Security Conference, che si è tenuta tra la fine di luglio e l'inizio di agosto a Las Vegas, tre ricercatori hanno dimostrato come si possono violare le comunicazioni via HTTPS in meno di 30 secondi.

Yoel Gluck, Neal Harris e Angelo Prado hanno mostrato la propria tecnica, denominata BREACH (Browser Reconnaissance and Exfiltration via Adaptive Compression of Hypertext) che si applica alle comunicazioni compresse a livello di HTTP. L'articolo continua qui sotto.

Perché l'attacco abbia successo occorre intercettare il traffico crittografato tra la vittima designata e un server web e convincere la vittima a seguire un link pericoloso (per esempio inserendo un iframe in una pagina che sarà visitata).

Grazie a BREACH si riescono a ottenere i dati di login, gli ID di sessione e altre informazioni sensibili generalmente protette dalla crittografia SSL/TLS, e il tempo impiegato per tutto ciò è inferiore ai 30 secondi.

Questa tecnica funziona con tutte le versioni di SSL/TSL e non richiede la compressione a livello di TLS; pur trattandosi di un attacco mirato (occorre che il malintenzionato prenda di mira una vittima e si dedichi a quella) è evidente come il pericolo sia reale.

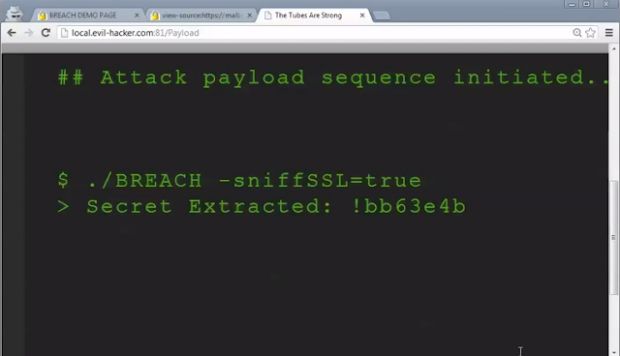

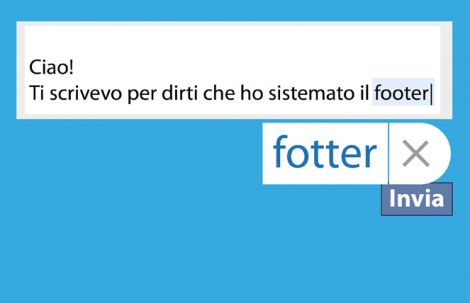

BREACH all'opera.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (3)

13-8-2013 12:33

10-8-2013 13:47

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Sicurezza:

Account cloni Whats App - attenzione! - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli

mda