Attacco a Microsoft Exchange, decine di migliaia i server ancora vulnerabili

Sono 4 le vulnerabilità sfruttate da Hafnium, un gruppo hacker legato alla Cina. Come sapere se si è stati colpiti e come comportarsi.

[ZEUS News - www.zeusnews.it - 16-03-2021]

Sono 30.000 le organizzazioni che potrebbero essere già state colpite negli Stati Uniti, ma il numero a livello globale potrebbe essere molto più grande. L'ultimo controllo di Shodan da parte di Trend Micro ha rivelato che sono circa 63.000 i server esposti vulnerabili a questi exploit, mentre secondo Palo Alto Networks sarebbero oltre 125.000.

L'applicazione immediata delle patch disponibili deve essere una priorità assoluta, oppure, ove non fosse possibile, è necessario disconnettere tutti i server vulnerabili che potrebbero essere in esecuzione. Al momento, chiunque abbia un server Microsoft Exchange deve investigare per verificare se ci sono segni di compromissione.

Che cosa è successo?

I primi attacchi risalgono al 6 gennaio scorso, quando un nuovo gruppo di minacce, etichettato da Microsoft con il nome di "Hafnium", ha cominciato a sfruttare 4 bug zero-day all'interno di Microsoft Exchange Server.

Se il Microsoft Threat Intelligence Center (MSTIC) attribuisce la campagna iniziale a Hafium, un gruppo ritenuto sponsorizzato dallo stato e operante in Cina, altri team di intelligence, tra cui MSTIC e Unit 42, stanno anche osservando come altri gruppi di hacker stiano sfruttando queste vulnerabilità zero-day.

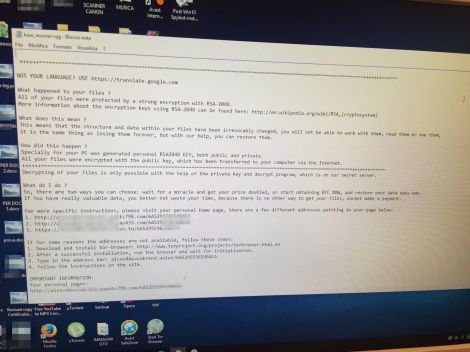

Le minacce utilizzavano dei virtual private server (VPS) negli Stati Uniti per nascondere la reale ubicazione. Microsoft ha fornito delle patch di emergenza la scorsa settimana. Le vulnerabilità possono essere sfruttate per eseguire codici, scrivere file, rubare dati e ulteriori azioni dannose come ad esempio la distribuzione di ransomware all'interno delle organizzazioni vittime. Le vulnerabilità infatti permettono di eseguire un codice arbitrario all'interno del contesto di Exchange Server e di dare accesso completo agli account di posta elettronica sul server.

In tutto il mondo c'è molta preoccupazione per la vasta portata di questa campagna cybercriminale e sono molte le istituzioni in allerta, come la Casa Bianca e la Cybersecurity and Infrastructure Security Agency (CISA).

Il numero stimato di organizzazioni potenzialmente compromesse è di decine di migliaia a livello globale. In particolare, queste vulnerabilità sono state attivamente sfruttate per almeno due mesi prima che le patch di sicurezza fossero disponibili. Di conseguenza, anche se la patch è stata applicata immediatamente, i server Exchange potrebbero ancora essere compromessi.

Secondo i dati raccolti da Palo Alto Networks, questa sarebbe la classifica dei paesi con il maggior numero di server Exchange vulnerabili confermati, con l'Italia al quinto posto:

- USA: 33000

- Germania: 21000

- Regno Unito: 7900

- Francia: 5100

- Italia: 4.600

Secondo invece una stima di Kaspersky, sarebbe l'Europa la più colpita. Il numero più alto di utenti presi di mira si trova in Germania con il 26,93%. L'Italia, l'Austria, la Svizzera e gli Stati Uniti sono tra gli altri Paesi maggiormente colpiti:

- Germania 26.93%

- Italia 9.00%

- Austria 5.72%

- Svizzera 4.81%

- Stati Uniti 4.73%

Come sapere se si è stati colpiti?

Microsoft ha inizialmente affermato che Hafnium ha preso di mira organizzazioni in settori come quello della ricerca sulle malattie infettive, dell'istruzione, della difesa, legal e NGO. Esiste però l'ipotesi che l'ondata di attacco più recente possa essere opera di un altro gruppo cyber criminale e si possa abbattere su settori con meno risorse per la cybersecurity, come le PMI o le organizzazioni governative locali.

Chi utilizza Microsoft Exchange Server può seguire i seguenti passi per scoprire se è stato colpito dall'attacco:

- Scansionare i log di Exchange Server con lo strumento di rilevamento Microsoft per verificare la compromissione.

- Effettuare una ricerca con strumenti come Trend Micro Vision One oppure Kaspersky Endpoint Detection and Response per verificare gli indicatori di compromissione conosciuti che sono associati a questa campagna.

Consultare la pagina dedicata con tutte le informazioni sulle protezioni specifiche per questa campagna cyber criminale. Un'altra risorsa utile è l'articolo di Unit 42, il threat intelligence team di Palo Alto Networks. Utile anche consultare questa pagina presso Securelist.

Come comportarsi in seguito all'analisi?

Se le scansioni non hanno rilevato alcuna compromissione è importante applicare le patch rilasciate da Microsoft il più in fretta possibile.

Se il sistema è invece stato colpito, bisogna attivare un piano di incident response:

- Nel caso non si disponga di un team di security interno, contattare immediatamente il vendor o il provider per un supporto.

- Se si dispone di un team per la risposta agli incidenti, seguire i loro consigli.

- Non utilizzare nessuna macchina senza che sia stata effettuata una scansione forense per accertare gli indicatori di compromissione.

- Contattare il team legal per le eventuali procedure di notifica violazione.

Anton Ivanov, VP Threat Research di Kaspersky, ha commentato a Zeus News: "Fin dall'inizio, ci era chiaro che i tentativi di sfruttare queste vulnerabilità sarebbero aumentati rapidamente ed è quello che stiamo osservando in questi giorni. Fino ad ora abbiamo rilevato questo tipo di attacchi in oltre un centinaio di Paesi situati in ogni parte del mondo. A causa della natura di queste vulnerabilità, numerose organizzazioni sono a rischio. Anche se gli attacchi iniziali miravano a target specifici non c'è motivo di pensare che gli attaccanti non vogliano provare a colpire altre organizzazioni con un server vulnerabile. Questi attacchi sono associati a un rischio elevato di furto di dati o anche ad attacchi ransomware. Per questo motivo le organizzazioni dovrebbero prevedere misure di protezione nel più breve tempo possibile".

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (3)

28-3-2021 11:40

23-3-2021 17:56

20-3-2021 15:37

|

|

||

|

- Pc e notebook:

Caricare pc power bank - Linux:

il mio vecchio pc con Linux - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Al caffe' dell'Olimpo:

Parliamo di musica? - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Il salotto delle Muse:

Consigli per giovani scrittori - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Software - generale:

Nomi utente su WhatsApp - Programmazione:

Come creare un documento .odt formattato - La cucina dell'Olimpo:

Vini di qualità

Gladiator