Data Privacy Day: 5 consigli per gestire e proteggere i dati

[ZEUS News - www.zeusnews.it - 28-01-2021]

Data Privacy Day 2021 assume un'importanza ancora maggiore alla luce dell'evoluzione significativa delle minacce avvenuta negli ultimi 12 mesi. Le nuove modalità in cui lavoriamo, collaboriamo e consumiamo beni e servizi hanno reso la privacy e la sicurezza delle informazioni ora più importanti che mai. L'aumento del lavoro da remoto, in particolare, ha reso molti di noi più vulnerabili, con gli attaccanti che cercano di compromettere i dati personali e quelli con cui interagiamo per lavoro.

La National Cybersecurity Alliance ha evidenziato il Data Privacy Day 2021 come sforzo internazionale per responsabilizzare gli individui e incoraggiare le aziende a rispettare la privacy, salvaguardare i dati e promuovere la fiducia. Tenendo in considerazione questi concetti, qui di seguito alcuni consigli per gli utenti in questo Data Privacy Day:

1 - Aggiornare il router per non consentire agli hacker di accedere facilmente alla rete domestica

Essere attenti alla sicurezza dei propri dati non significa solo diffidare dei tentativi di phishing e dei siti web pericolosi. Gli attaccanti possono facilmente entrare nelle reti domestiche approfittando di un firmware non aggiornato sui router Internet.

Il firmware è il software che il router esegue, e una versione obsoleta potrebbe contenere vulnerabilità di sicurezza note e facilmente compromesse, quindi è importante tenerlo regolarmente aggiornato. Questo non solo riduce il rischio per informazioni personali e dispositivi collegati alla rete domestica, ma aiuta anche a salvaguardare il datore di lavoro da attacchi che potrebbero giungere inavvertitamente attraverso la rete di casa.

2 - La sicurezza del tuo laptop è solo a parole?

Le vendite di computer portatili sono aumentate in modo significativo nel corso del lockdown e quasi tutti hanno più o meno una protezione incorporata. Per questo Data Privacy Day invitiamo gli utenti a rendersi conto che il software di sicurezza sui loro Pc non li proteggerà correttamente se non viene attivato e aggiornato.

Sarebbe come avere un sistema di allarme per casa, senza accenderlo. Sia Windows Defender o un software di sicurezza di uno dei numerosi vendor di terze parti, è fondamentale assicurarsi che il prodotto sia attivo e aggiornato con le patch di sicurezza più recenti, in modo da essere in grado di identificare e correggere proattivamente qualsiasi problema prima di mettere a rischio i dati.

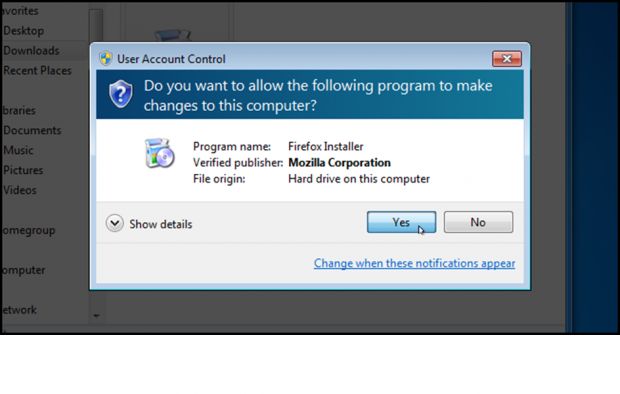

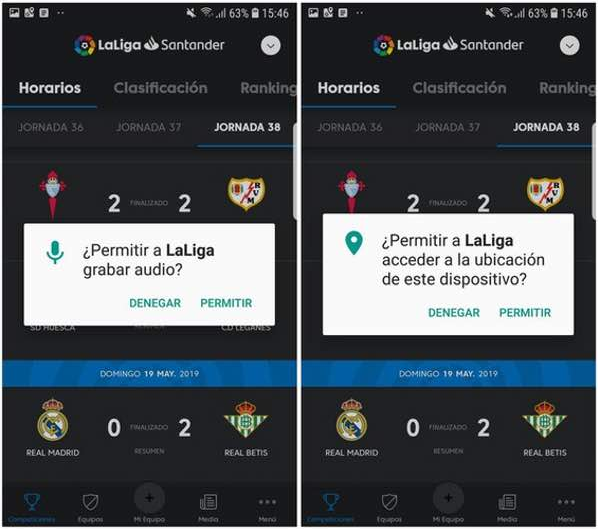

3 - User Access Control: pensare prima di cliccare

Un'altra minaccia di cui essere consapevoli è quella legata all'utilizzo pericoloso di User Access Control (UAC). L'UAC si manifesta come una finestra pop-up che chiede all'utente se vuole effettivamente modificare qualcosa sul computer, ad esempio quando si installa un nuovo software. Nella maggior parte dei casi consentirà al software che richiede il permesso di avere privilegi elevati.

Ogni volta che viene concesso, il software avrà maggiore accesso a più elementi del computer - essenzialmente più ampio potere. È chiaro quindi perché un attaccante potrebbe voler ingannare l'utente per ottenere il permesso con lo spoofing del pop-up, spesso utilizzato per tentare di installare malware o rubare le credenziali per accedere al Pc di un utente o alla rete aziendale.

I dipendenti devono fare attenzione a questa minaccia, interagire con i pop-up UAC - e concedere i relativi privilegi - solo quando se li aspettano, ad esempio quando si installa un nuovo programma o una componente software. In caso di dubbio, è raccomandabile non concedere alcuna autorizzazione e segnalare ogni attività sospetta al team di sicurezza in azienda.

4 - Proteggersi dagli URL pericolosi

Gli URL pericolosi sono link web creati con lo scopo di truffare, lanciare attacchi informatici o perpetrare frodi. Ogni volta che si viene ingannati ad aprirli, si corre un rischio chiaro per i dati. Sono spesso utilizzati per il phishing, attacchi in cui la vittima viene convinta a condividere informazioni come dettagli bancari, password e altre credenziali importanti.

Gli URL pericolosi possono anche ospitare virus e malware, eseguire codice sul laptop o reindirizzare un utente ad altri siti Internet da cui possono attivare ransomware. Questi URL sono una minaccia costante per i dispositivi personali e aziendali, ma sono facili da evitare. Si consiglia sempre di essere prudenti quando viene chiesto di cliccare su qualcosa di inaspettato e utilizzare servizi come VirusTotal per controllare che i file e i link siano sicuri prima di visitarli.

5 - Dispositivi IoT devices: proteggi la tua casa digitale

I dispositivi IoT (Internet of Things) sono diventati sempre più popolari nelle nostre case, introducendo livelli di comodità senza precedenti nella nostra vita quotidiana. È ben documentato che noi, come individui, dobbiamo stare attenti a quali informazioni condividiamo con i nostri dispositivi IoT, ma è meno noto il fatto che essi rappresentano anche una via di accesso alle reti domestiche.

I dispositivi esterni, come luci e campanelli connessi - ma anche gli irrigatori da giardino - contribuiscono al rischio di accesso remoto, o anche fisico, da parte dei cyber criminali, che possono scaricare il firmware e raggiungere i dati. Questi dispositivi sono abilitati al Wi-Fi e, se compromessi, possono essere utilizzati per accedere a informazioni, credenziali e password da altre aree delle reti di casa per rubare dati o installare software pericoloso.

Così come utilizzare password facili da indovinare o predefinite sui nostri computer portatili, telefoni cellulari o applicazioni bancarie non è una buona norma, anche i dispositivi IoT devono essere protetti. Reimpostare le password di default, assicurarsi che le patch di sicurezza siano aggiornate e dare un'occhiata ai permessi per assicurarsi che non siano troppo "permissivi" sono adeguate azioni da compiere: se è presente una telecamera collegata in casa, ad esempio, è bene assicurarsi che possano accedervi solo specifici utenti.

L'anno scorso ha portato molti cambiamenti nelle nostre vite, non ultimo nel modo in cui usiamo, accediamo e proteggiamo i dati. Non si può più pensare ai computer aziendali nello stesso modo in cui pensiamo alle sedie da ufficio o alla mensa, cioè come elementi ricevuti in qualità di dipendenti, senza riflettere molto su come vengono forniti o cosa serva per manutenerli.

Molti di noi ora hanno dovuto assumere la responsabilità di tutti questi aspetti tipici dell'ambiente di lavoro. Quando si tratta di salvaguardare i nostri dati, i costanti casi di violazioni di dati e attacchi informatici possono farlo sembrare un compito scoraggiante, ma è fondamentale agire e seguire questi semplici passi per gestire il rischio, oggi - Data Privacy Day - e ogni giorno.

Nir Chako, Security Research Team Leader, CyberArk

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (2)

6-2-2021 14:27

30-1-2021 20:42

|

|

||

|

- Pc e notebook:

Caricare pc power bank - Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Il salotto delle Muse:

Consigli per giovani scrittori - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Software - generale:

Nomi utente su WhatsApp - Pronto Soccorso Virus:

Improvvisa scomparsa di Chrome sostituito da altro - Programmazione:

Come creare un documento .odt formattato - Al Caffe' Corretto:

SHEIN TEMU (-) La Certezza dello Sfruttamento

& INQUINAMENTO - La cucina dell'Olimpo:

Vini di qualità - Linux:

Linux Mint vede la stampante ma non stampa

Gladiator