Studenti e lavoratori in smart working nel mirino dei ransomware

Panorama delle minacce informatiche senza precedenti: il ransomware rilevato è sette volte maggiore rispetto al primo semestre del 2020.

[ZEUS News - www.zeusnews.it - 04-03-2021]

Il Threat Intelligence report di Fortinet, riferito alla seconda metà del 2020, rivela un panorama di minacce informatiche senza precedenti, nel quale i cybercriminali hanno saputo sfruttare al massimo la superficie di attacco, in costante espansione, per intensificare e rafforzare gli attacchi in tutto il mondo.

Gli hacker hanno dimostrato di sapersi adattare con facilità, generando ondate di attacchi dirompenti e sofisticati. Hanno preso di mira la mole di lavoratori e studenti a distanza al di fuori del core network, colpendo con agilità le supply chain digitali e persino il core network stesso.

L'assedio dei ransomware continua

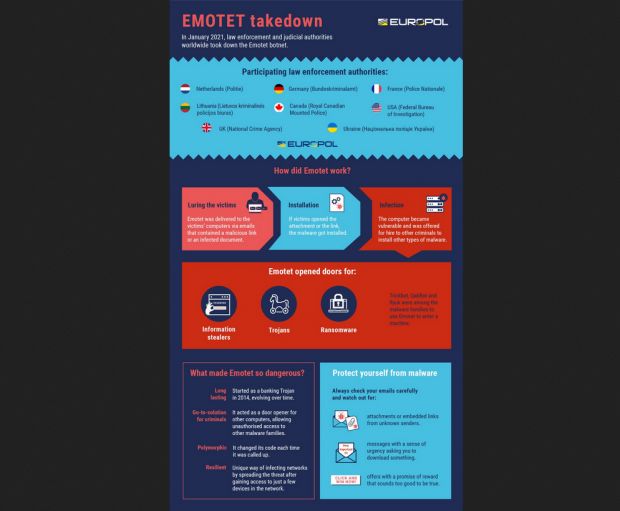

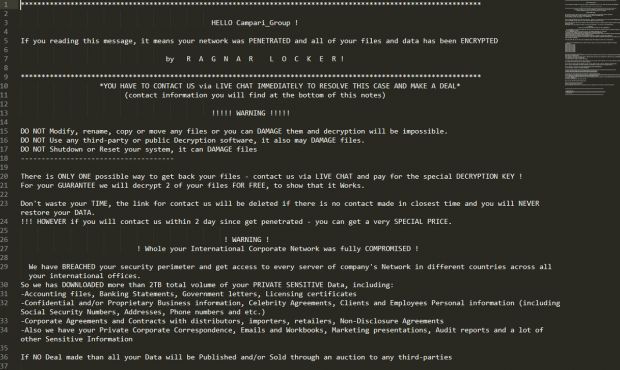

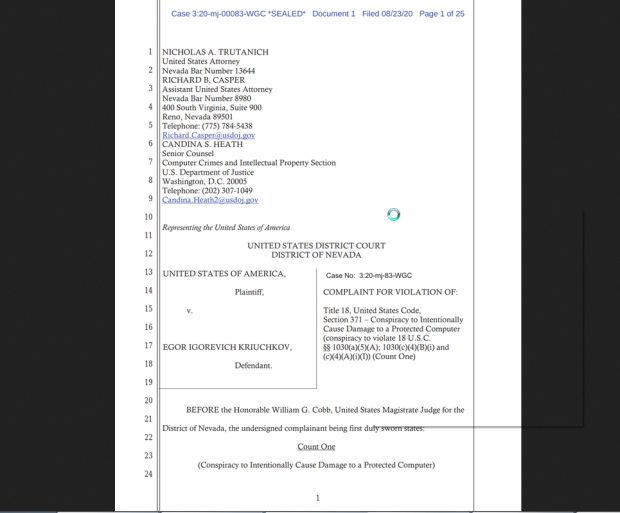

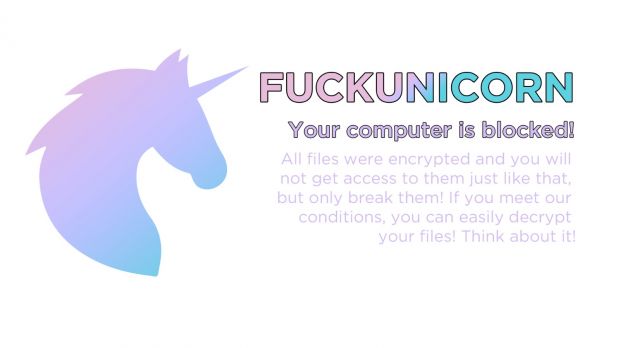

I dati rivelano un aumento dell'attività complessiva di ransomware sette volte maggiore rispetto al primo semestre del 2020, a causa di diversi trend. L'evoluzione del Ransomware-as-a-Service (RaaS), il tentativo di ottenere riscatti da grandi realtà target e la minaccia di rendere noti i dati rubati se le richieste non fossero soddisfatte si sono combinati creando le condizioni per questa crescita esponenziale.

Inoltre, con diversi gradi di prevalenza, i ceppi più attivi dei ransomware tracciati sono stati Egregor, Ryuk, Conti, Thanos, Ragnar, WastedLocker, Phobos/EKING e BazarLoader. I settori pesantemente colpiti dagli attacchi ransomware includono l'assistenza sanitaria, le società di servizi professionali, le società di servizi ai consumatori, le aziende del settore pubblico e le società di servizi finanziari.

Per affrontare efficacemente le minacce ransomware, le aziende dovranno assicurarsi che i backup dei dati siano rapidi, completi e sicuri off-site. Anche le strategie di accesso e di segmentazione zero trust dovrebbero essere implementate per minimizzare il rischio.

La supply chain è al centro della scena

Gli attacchi alla supply chain non sono una novità, ma la breccia di SolarWinds ha portato a una riflessione su nuovi livelli. Durante l'attacco, le aziende colpite hanno condiviso una quantità significativa di informazioni. I rilevamenti delle comunicazioni con le infrastrutture Internet associate a SUNBURST durante il mese di dicembre 2020 hanno dimostrato che la portata della campagna era globale, i "Five Eyes" hanno evidenziato tassi particolarmente elevati di traffico corrispondente agli IoC dannosi. Sono state riscontrate anche tracce di possibili obiettivi spillover che indicano la portata interconnessa dei moderni attacchi alla supply chain e l'importanza della gestione del rischio della supply chain stessa.

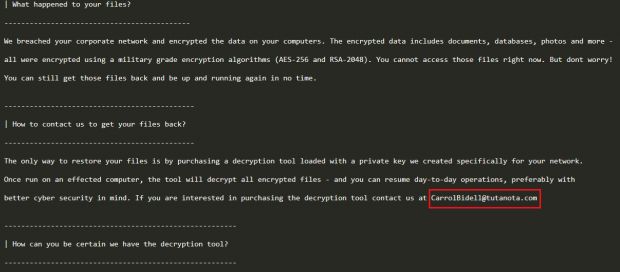

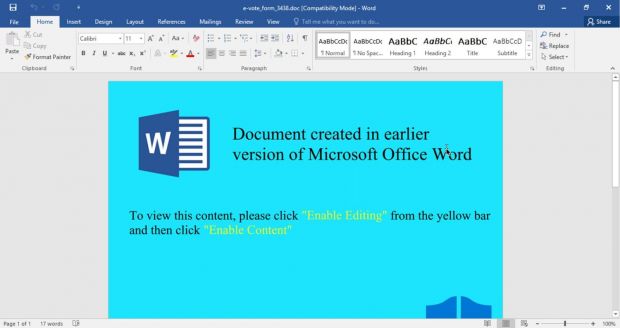

Gli hacker prendono di mira i movimenti online: un'analisi delle categorie di malware più diffuse rivela le strategie più comuni che i cybercriminali utilizzano per agganciarsi all'interno delle aziende. Il principale obiettivo d'attacco sono state le piattaforme Microsoft, sfruttando i documenti che la maggior parte delle persone usa e consulta durante una tipica giornata di lavoro. Mentre i browser web hanno rappresentato un ulteriore fronte d'attacco.

Questa categoria HTML ha incluso siti di phishing carichi di malware e script che iniettano codici o reindirizzano gli utenti a siti dannosi. Tale tipologia di minacce aumenta inevitabilmente durante periodi di crisi globale o di elevato commercio online. I dipendenti, che in genere beneficiano di servizi di web-filtering quando navigano dalla rete aziendale continuano a essere più esposti quando lo fanno al di fuori di quella barriera protettiva.

L'ufficio domestico resta tra i target primari

Il confine tra casa e ufficio si è assottigliato in modo significativo nel 2020, il che ha indotto gli hacker a prendere di mira gli ambienti domestici per potersi avvicinare più facilmente alla rete aziendale.

|

Nella seconda metà del 2020, gli exploit che puntano ai dispositivi Internet of Things (IoT), come quelli presenti in molte case, sono in cima alla lista. Ogni dispositivo IoT crea un nuovo "edge" di rete che deve essere difeso e richiede il monitoraggio e l'implementazione della sicurezza ad ogni dispositivo.

Nuovi gruppi in scena sul palcoscenico globale

I gruppi Advanced Persistent Threat (APT) continuano a sfruttare la pandemia COVID-19 in svariati modi. I più comuni sono attacchi focalizzati sulla raccolta di informazioni personali in massa, il furto di proprietà intellettuale e l'acquisizione di dati allineati con le priorità nazionali del gruppo APT.

Alla fine del 2020, c'è stato un aumento dell'attività APT che ha preso di mira le aziende coinvolte in attività strettamente legate al COVID-19, tra queste la ricerca sul vaccino e lo sviluppo di politiche sanitarie nazionali o internazionali relative alla pandemia. Le realtà prese di mira comprendevano agenzie governative, aziende farmaceutiche, università e aziende di ricerca medica.

Appiattire la curva degli exploit di vulnerabilità

Patching e remediation sono priorità continue per le aziende, dato che i cybercriminali continuano a sfruttare le vulnerabilità a loro vantaggio. Tracciando la progressione di 1.500 exploit negli ultimi due anni, i dati dimostrano quanto velocemente e quanto lontano si propaghino. Anche se non è sempre il caso, sembra che la maggior parte degli exploit non si diffondono molto velocemente.

Tra tutti gli exploit tracciati negli ultimi due anni, solo il 5% è stato rilevato da più del 10% delle aziende. A parità di condizioni, se una vulnerabilità viene scelta a caso, i dati mostrano che c'è circa una possibilità su 1.000 che un'azienda venga attaccata.

Circa il 6% degli exploit ha colpito più dell'1% delle aziende entro il primo mese, e anche dopo un anno, il 91% degli exploit non ha superato la soglia dell'1%. Indipendentemente da questo, rimane prudente concentrare gli sforzi di remediation sulle vulnerabilità con exploit noti, e tra queste, dare la priorità a quelle che si propagano più rapidamente in natura.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Coronavirus, ragazzini si divertono a creare malware in tema

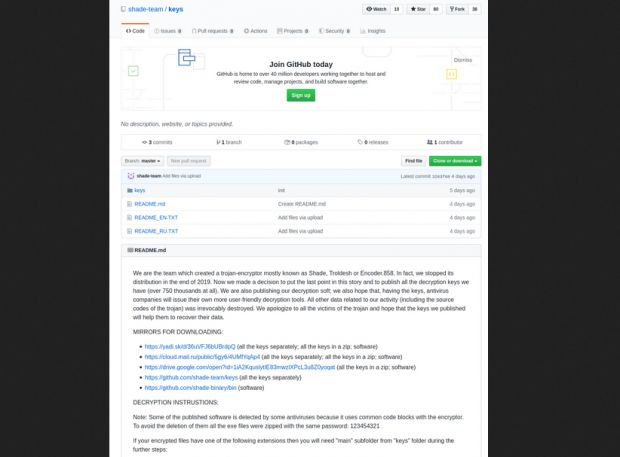

Il ransomware che prende di mira gli italiani

Commenti all'articolo (2)

16-3-2021 20:22

13-3-2021 15:05

|

|

||

|

- Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Pc e notebook:

Caricare pc power bank - Dal processore al case:

Portatile con schermo rotto - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox