La piastra per capelli col Bluetooth facilissima da hackerare

Da remoto un hacker può cambiare a piacimento la temperatura.

[ZEUS News - www.zeusnews.it - 26-07-2019]

Con tutti i casi che periodicamente si trasformano in notizie, desta un po' di sorpresa che ancora i nuovi apparecchi della Internet of Things non vengano progettati con un po' più di attenzione alla sicurezza.

Abbiamo visto attacchi ai danni di vasche idromassaggio, di lavatrici e di macchine per il caffè; adesso tocca alle piastre per capelli.

Tali apparecchi già richiedono di essere usati con una certa attenzione, dato che facilmente possono raggiungere i 230 gradi Celsius ed altrettanto facilmente possono essere dimenticati accesi, con i pericoli che si possono immaginare.

Con la diffusione della IoT, i motivi per tenere desta l'attenzione non hanno fatto che aumentare. Per esempio, il Glamoriser Smart Bluetooth straightener, che come indica il nome si può collegare via Bluetooth allo smartphone e controllare tramite l'apposita app, è vulnerabile agli attacchi.

Gli studi di Pen Test Partners hanno dimostrato come sia possibile gestire da remoto la piastra e cambiare a proprio piacimento la temperatura o i tempi di spegnimento.

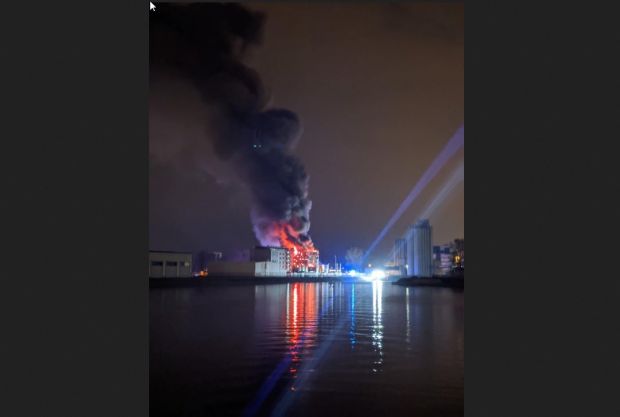

«Per esempio» - scrivono i ricercatori - «se qualcuno usa la piastra a 120° C e imposta un tempo di spegnimento pari a 5 minuti dopo l'uso, è possibile cambiare quelle impostazioni a 235° C e 20 minuti». E il proprietario del dispositivo potrebbe non accorgersi fino a quando non è troppo tardi: una piastra caldissima rimasta accesa potrebbe anche causare un incendio.

Certamente le possibilità di attacco sono limitate dal fatto che, per agire, un malintenzionato deve trovarsi entro il raggio d'azione del Bluetooth, ma ciò non è una scusa per la sciatteria dimostrata nel progettare la sicurezza dell'apparecchio.

I ricercatori spiegano poi che è stato tutto sommato semplice capire come inserirsi da remoto nelle impostazioni della piastra, grazie a log molto dettagliati presenti nel software. Anche questo è un particolare che si sarebbe dovuto tenere in considerazione.

E non è finita qui: dallo studio appare che tra l'app e la piastra non viene eseguito un pairing univoco, così che soltanto una data installazione dell'applicazione possa controllare un certo dispositivo. Il risultato è che chiunque possieda uno smartphone con l'app può agire a proprio piacimento, posto che si trovi entro un raggio utile.

«Sì» - commentano ancora gli esperti di Pen Test Partners - «l'attacco richiede che l'hacker si trovi all'interno del raggio d'azione del Bluetooth, ma sarebbe stato facilissimo per il produttore includere una funzione di pairing per prevenire le violazioni».

D'altra parte, la vera domanda di fondo resta sempre la stessa: era davvero necessario dotare di Bluetooth una piastra per capelli?

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (3)

28-7-2019 14:42

28-7-2019 14:41

24-7-2019 23:14

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Sicurezza:

Account cloni Whats App - attenzione! - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli

Gladiator