Falla chipset Intel: così si viola un laptop in meno di 30 secondi

Bastano pochi comandi per aprire una backdoor.

- Articolo multipagina11 / 16

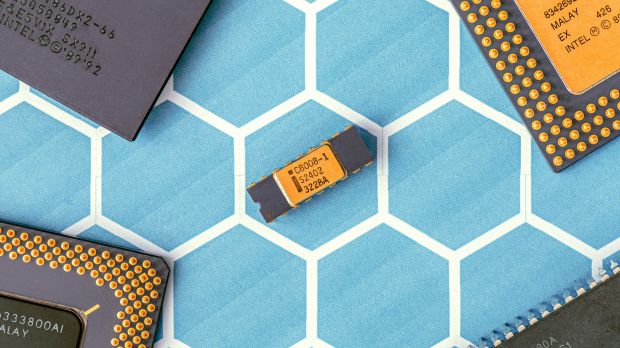

- 1. Falla critica nei processori Intel, la patch rallenterà tutti i Pc

- 2. Amd se la ride per il bug nei processori Intel

- 3. Falla nei processori, colpiti anche gli smartphone (e i Pc con Amd)

- 4. Meltdown e Spectre, il commento di Kaspersky

- 5. Meltdown e Spectre, il commento di Eset

- 6. Linus Torvalds insulta Intel per il bug nelle Cpu

- 7. Meltdown e Spectre, le cose da sapere e da fare (senza panico)

- 8. Bug processori, il rimedio di Microsoft è peggiore del male: la patch blocca i Pc con Amd

- 9. Meltdown e Spectre, arrivano le patch: ecco quanto rallenterà il Pc

- 10. Ancora su Spectre: iOS e macOS vanno aggiornati di nuovo

- 11. Falla chipset Intel: così si viola un laptop in meno di 30 secondi

- 12. Meltdown e Spectre: perché non sottovalutarli e come proteggersi

- 13. Intel: ''Non installate le patch per Meltdown e Spectre''

- 14. Intel: processori senza falle a 10 nanometri entro la fine dell'anno

- 15. Meltdown e Spectre, arrivano i primi malware che sfruttano le falle nelle Cpu

- 16. Intel rilascia una nuova patch per Meltdown e Spectre, questa volta senza errori

[ZEUS News - www.zeusnews.it - 16-01-2018]

Questo è un articolo su più pagine: ti invitiamo a leggere la pagina iniziale

Falla critica nei processori Intel, la patch rallenterà tutti i Pc

Per Intel, il 2018 è iniziato tutt'altro che bene.

In aggiunta alle note vicende legate ai bug Meltdown e Spectre, una nuova falla è stata scoperta nell'hardware del gigante di Santa Clara.

Si tratta di una debolezza da non sottovalutare, sfruttandola, è possibile prendere il pieno controllo di un Pc o un laptop aziendale in meno di trenta secondi.

Se abbiamo aggiunto la precisazione "aziendale" è perché la falla si trova all'interno della Active Management Technology (AMT).

|

È questa una tecnologia che consente di gestire da remoto i chipset - e quindi i sistemi - che ne sono equipaggiati: ciò è particolarmente comodo per i reparti IT delle aziende, che possono intervenire sul loro "parco macchine" senza doversi fisicamente trovare davanti a ogni singolo Pc.

La falla è stata scoperta da F-Secure e va ad aggiungersi a un altro bug individuato nel maggio dello scorso anno (e risolto con un aggiornamento del firmware).

A causa della falla, chiunque abbia accesso fisisco al laptop può velocemente aggirare le richieste di credenziali (username e password) che proteggono importanti strumenti di configurazione (dalla password del Bios a quella di BitLocker, fino al codice Tpm e alla gestione di Amt stessa).

In questo modo si può abilitare l'amministrazione del portatile da remoto per poi procedere con tutta calma a fare ciò che vuole con il computer.

La vulnerabilità è particolarmente grave per diversi motivi: innanzitutto perché è possibile sfruttarla con facilità, grazie a una sola riga di codice; poi perché riguarda la maggior parte dei portatili aziendali equipaggiati con chipset Intel; infine, perché consentire di ottenere accesso remoto ai laptop in meno di trenta secondi è evidentemente un pericolo elevatissimo per la sicurezza.

F-Secure ha anche pubblicato un video, che riportiamo in coda all'articolo, in cui viene fornita la dimostrazione di quanto sia facile compromettere le macchine che presentano questa falla: basta premere Ctrl-P al riavvio e accedere alla Intel Management Engine Bios Extension (Mebx) con una password di default (che, nel caso mostrato da F-Secure, è admin).

In attesa che venga rilasciata una correzione, F-Secure consiglia tutti gli amministratori di cambiare immediatamente la password di default di Amt, o - se possibile - disattivare Amt completamente.

Considerato il poco tempo necessario per accedere illecitamente a un Pc per poi abilitarne l'amministrazione remota, il fatto che lo sfruttamento della falla richieda accesso fisico al computer è una ben misera consolazione. Per questo motivo, F-Secure consiglia anche di non lasciare mai incustoditi i Pc e soprattutto - dato che sono computer mobili per loro natura - i notebook.

Ti invitiamo a leggere la pagina successiva di questo articolo:

Meltdown e Spectre: perché non sottovalutarli e come proteggersi

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (ultimi 5 di 81)

12-3-2018 10:23

25-2-2018 10:07

24-2-2018 05:49

24-1-2018 13:44

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Pc e notebook:

Caricare pc power bank - Dal processore al case:

Portatile con schermo rotto - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox