Matter: l'IoT non sarà più la stessa

Cassandra Crossing/ Un'evoluzione tecnologica apparentemente auspicabile e positiva aumenterà invece i pericoli per gli utenti?

[ZEUS News - www.zeusnews.it - 02-06-2023]

D'accordo, Cassandra si è già espressa molte volte sui pericoli che si nascondono nell'Internet delle Cose. Ne ha dato descrizioni, tanto inquietanti quanto inascoltate, in queste due precedenti puntate della rubrica paragonando i potenziali pericoli degli "oggetti intelligenti" dell'IoT a quelli di Colui che sussurrava nel buio, capolavoro del genere fantasy/horror del grande H. P. Lovercraft, appartenente al ciclo di Cthulhu. Cassandra consiglia una veloce lettura di ambedue gli articoli prima di proseguire.

Orbene, è notizia di più recente, riportata in questo articolo di Slashdot che tutti i produttori di "oggetti intelligenti" - e parliamo anche di Apple, Google, Samsung, Amazon - si stanno improvvisamente precipitando ad adottare il nuovo standard Matter.

Di che cosa si tratta? In termini riassuntivi Matter è uno standard aperto ed interoperabile per far colloquiare tra loro gli oggetti dell'IoT. In termini tecnici è un'evoluzione senz'altro positiva, da un mondo proprietario a uno aperto, un nuovo standard industriale.

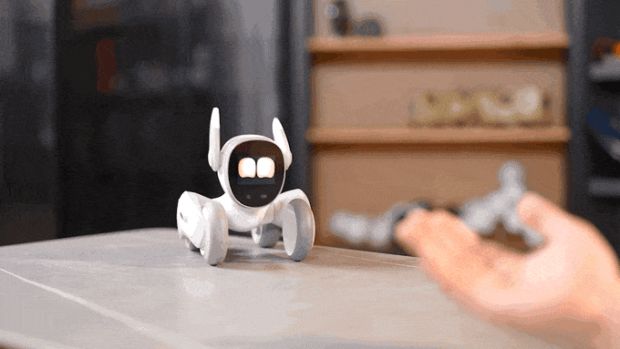

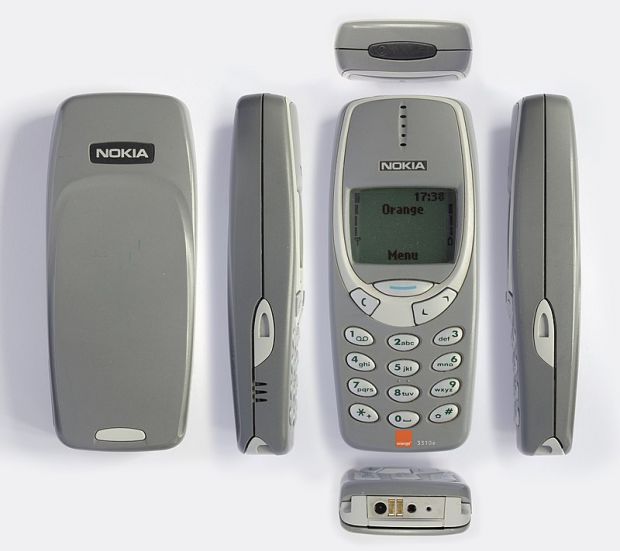

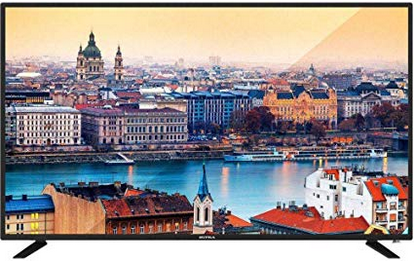

Significa che presto i prossimi oggetti IoT di un certo produttore potranno "parlare" con quelli di tutti gli altri, e che anche alcuni degli oggetti già nelle vostre case, con opportuni aggiornamenti software od altri trucchetti, lo potranno fare.

«Che bello!» diranno alcuni irriflessivi dei 24 lettori di Cassandra. «Timeo Danaos, et dona ferentis» - Temo i Greci e chi reca doni. Bello quel cavallo, guarda come è ben rifinito, un ottimo lavoro di ebanisteria, e senti il profumo del legno appena lavorato.

Vediamo invece la cosa dal solito andreottiano punto di vista, tanto amato da Cassandra. Ciascun produttore di oggetti IoT si è da tempo creato il proprio walled garden (giardino recintato) di prodotti che parlano solo tra loro, in alcuni casi con grandissimo successo economico. È il caso, per esempio, di Amazon Alexa con i campanelli Ring e gli aspirapolvere iRobot, oppure di Google con il suo assistente Home e i termostati Nest.

Cosa è successo? Davvero questi signori improvvisamente si suicidano commercialmente abbattendo i loro walled garden per abbracciare un modello open? Troppo bello per essere vero... infatti non è vero. In realtà il modello del walled garden, che tanto successo ha arrecato in altri settori, per esempio ad Apple, può essere meno conveniente di un modello aperto in un mercato dove i soldi veri non si fanno vendendo oggetti ma usandoli per intercettare dati personali.

In questo caso, con opportuni accordi più o meno sottobanco, diventa conveniente per tutti abbattere i muri dei walled garden per creare un mondo di oggetti intelligenti, tutti potenzialmente interconnessi tra loro tramite una sorta di esperanto tecnologico. Può anche accelerare enormemente l'introduzione dell'IoT e quindi aumentare ulteriormente la quantità di dati che possono essere intercettati, oltretutto facilitandone la gestione e lo scambio.

Cassandra vi ha fatti preoccupare abbastanza. No? Allora proseguiamo. Un secondo pericolo, assolutamente da non sottovalutare, è l'omogeneizzazione dei protocolli e delle piattaforme; cosa succederà quando, inevitabilmente, qualcuno scoprirà uno 0-day nelle implementazioni del protocollo Matter? Quali danni potrebbe fare una botnet di tutti gli oggetti IoT del mondo, e quanto sarebbero grandi gli incidenti di sicurezza che ne deriverebbero? Quanto tecnocontrollo potrebbe essere realizzato, in maniera semplice e generalizzata, come sottoprodotto di un mondo IoT diventato omogeneo?

Sì, questa medaglia tecnologica, bellissima e scintillante dal lato tecnico, ha un rovescio davvero molto opaco e preoccupante. Stateve accuorti!

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Scrivere a Cassandra - Twitter - Mastodon

Videorubrica "Quattro chiacchiere con Cassandra"

Lo Slog (Static Blog) di Cassandra

L'archivio di Cassandra: scuola, formazione e pensiero

Preparare la rete per l'Internet delle Cose

IoT sotto attacco: ora tocca alle vasche idromassaggio

Hacker violano Chromecast e Smart TV per pubblicizzare un canale YouTube

I dispositivi IoT sono il principale target degli hacker

Le vulnerabilità nei caricatori delle auto elettriche potrebbero danneggiare le reti domestiche

Anche le lavatrici oggi sono un obiettivo per i cybercriminali

Internet of Things, dispositivi usati per perpetrare abusi domestici

Non tutti i cybercriminali sono dei geni del male

Il malware IoT sfrutta le vulnerabilità zero-day dei router domestici

Se il robot sessuale diventa un terminator

Serrature intelligenti bloccate dall'aggiornamento del firmware

L'Internet delle Cose diventa un'arma: come difendersi

L'Internet delle Cose arriva in cucina

Il browser che controlla le lampadine

Come spegnere le luci ''intelligenti'' usando un drone

14 gadget intelligenti e... inutili

Misurare il rumore con l'iPhone o con l'iPod

Commenti all'articolo (4)

13-6-2023 21:54

8-6-2023 10:32

5-6-2023 09:26

4-6-2023 18:11

|

|

||

|

- Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Al caffe' dell'Olimpo:

[GIOCO] Dammi tre parole - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Linux:

il mio vecchio pc con Linux

zeross