Hackerate 150mila videocamere di sorveglianza, tra cui quelle di Tesla

Violati i sistemi di Verkada, startup della Silicon Valley. Le sue telecamere presenti in ospedali, carceri, scuole e stazioni di polizia, oltre che in Tesla e Cloudflare.

[ZEUS News - www.zeusnews.it - 11-03-2021]

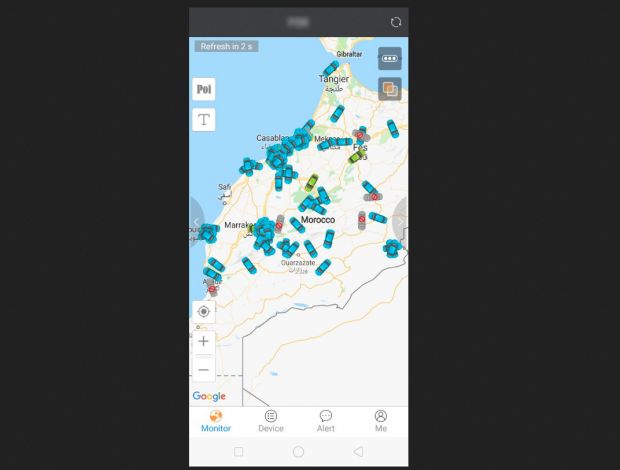

Un collettivo internazionale di hacker ha attaccato l'azienda di videosorveglianza californiana Verkada, ottenendo l'accesso agli archivi e ai feed di oltre 150mila telecamere di sicurezza poste all'interno di aziende, ospedali, prigioni, scuole e distretti di polizia. Tra le imprese coinvolte anche la società di content delivery network e provider di servizi di hosting Cloudflare e Tesla.

Tra le informazioni sottratte a Verkada vi sono l'elenco completo dei loro clienti e i dati delle persone identificate dai sistemi di riconoscimento facciale installati in alcune videocamere. Verkada ha definito l'attacco informatico come "poco sofisticato".

Gli hacker sono riusciti a violare la sicurezza della compagnia con l'utilizzo delle credenziali di un "super admin", cioè un singolo account con accesso illimitato. Il gruppo di hacker non sembra essere a caccia di soldi, sembrerebbe più cyber attivismo, o un attacco con un obiettivo nascosto.

Abbiamo sentito il parere di Candid Wüest, vicepresidente della sezione Cyber Protection Research di Acronis.

Zeus News: Chi c'è dietro questo attacco?

Wüest: "La vera motivazione del gruppo rimane nascosta, sembra attivismo informatico: è una violazione che mira a esporre lo scarso stato di sicurezza delle telecamere a circuito chiuso. Tuttavia, tenete a mente che questi dispositivi compromessi potrebbero anche essere utilizzati per installare malware e avviare attacchi DDoS, così come per infiltrarsi nelle reti collegate a scopo di trarre profitti".

Zeus News: Gli attivisti hanno molto a cuore la privacy: è più importante della sicurezza?

Wüest: "È molto probabile che questo attacco diffonderà ulteriormente la paura di uno stato di monitoraggio in cui la privacy dell'individuo è persa; senza dubbio, sarà la più grande preoccupazione per la privacy del nuovo decennio".

Zeus News: Quanto sono sicuri i sistemi CCTV in media?

Wüest: "Purtroppo, le telecamere a circuito chiuso vengono attaccate con successo da anni ormai. I motori di ricerca, come Shodan, mostrano milioni di telecamere a circuito chiuso non protette esposte a Internet in tutto il mondo".

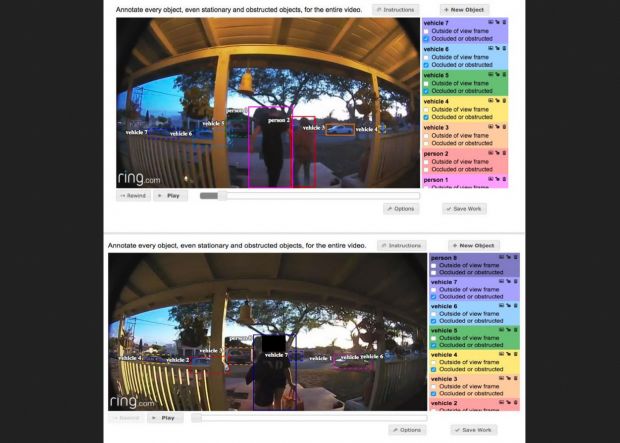

Zeus News: C'è un precedente altrettanto famoso: l'attacco ai sistemi Ring di due anni fa.

Wüest: "Le telecamere Ring erano un bersaglio enorme. Non sono quindi sorpreso che sia successo, gli incidenti di accesso non autorizzato sono un problema da anni, ma è triste vedere che la consapevolezza è ancora bassa".

|

Zeus News: Sembra che l'attacco abbia avuto successo nonostante sia poco sofisticato.

Wüest: "Molto spesso questi incidenti accadono a causa di una cattiva configurazione o di password di default deboli che permettono ai cyber criminali di accedere al sistema, come in questo caso, ma ci sono molti sistemi vulnerabili che causano anche questo".

Zeus News: Come possono quindi le aziende e le persone proteggersi da questi attacchi? Quali strumenti e quali pratiche dovrebbero usare?

Wüest: "Devono rendere sicura la configurazione, limitare l'accesso allo stretto necessario, rimuovere gli account di default e usare password forti. Devono anche fare aggiornamenti frequenti, monitorare i log di accesso e separare i dispositivi dal resto della rete quando possibile. Per quanto riguarda le strutture di servizio pubblico, come i dipartimenti di polizia, il governo locale potrebbe proibire loro di utilizzare soluzioni basate sul cloud per tali scopi".

Vi riportiamo anche il parere di Asaf Hecht, Team Leader della sezione Cyber Research di CyberArk.

Zeus News: Possiamo attribuire la colpa alle password deboli dei dispositivi? O i problemi a monte sono altri?

Hecht: "Da anni si parla del potenziale di violazione dei dispositivi IoT comuni, come le telecamere di sicurezza. Le telecamere, proprio come altri device hardware, sono spesso prodotte con password incorporate o codificate che raramente, se non mai, vengono cambiate dal cliente. Anche se non possiamo essere sicuri che sia questo il caso, i recenti breach hanno certamente una scala in comune, dimostrando la crescente disinvoltura e precisione degli attaccanti e la capacità di sfruttare in modo efficiente i punti deboli per l'attacco".

Zeus News: Ancora una volta, si chiude la porta della stalla quando i buoi sono già scappati.

Hecht: "Verkada ha dichiarato di aver preso le giuste misure per disabilitare tutti gli account di administrator interni, per prevenire qualsiasi accesso non autorizzato, ma probabilmente era troppo tardi. Gli attaccanti erano già arrivati".

Zeus News: Qual è lo scopo finale di questo genere di azioni?

Hecht: "Sulla base di ciò che è stato riportato, questo attacco segue un percorso ben noto: prendere di mira gli account privilegiati con accesso amministrativo, aumentare i privilegi per consentire il movimento laterale e ottenere l'accesso a dati e informazioni altamente sensibili, completando efficacemente l'obiettivo previsto. Ciò che dovremo monitorare in particolare in questo caso sono le potenziali implicazioni di vasta portata legate alle normative sulla privacy".

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Campanelli digitali, video visibili a sconosciuti

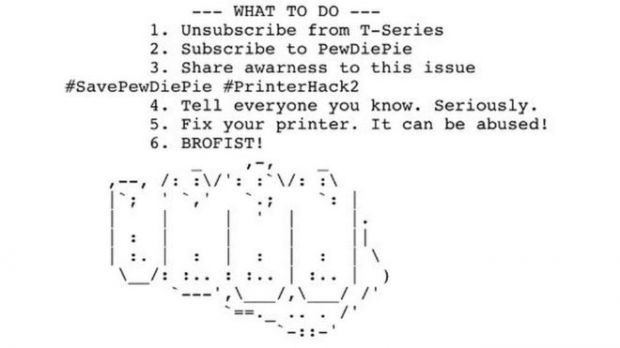

La rivolta delle stampanti a sostegno di PewDiePie

I dispositivi IoT sono il principale target degli hacker

Kaspersky chiama a raccolta gli hacker buoni per trovare le falle della IoT

Commenti all'articolo (4)

20-3-2021 11:30

20-3-2021 10:24

14-3-2021 14:58

11-3-2021 21:00

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Sicurezza:

Account cloni Whats App - attenzione! - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli

Gladiator