Zeus News è un notiziario dedicato a quanto avviene nel mondo di Internet, dell'informatica, delle nuove tecnologie e della telefonia fissa e mobile: non è un semplice amplificatore di comunicati stampa ma riserva ampio spazio ai commenti e alle riflessioni, proponendosi quale punto di osservazione libero e indipendente.

Maipiusenza

Pagine: « Precedente 1 2 3 4 5 6 7 Successiva »

Sondaggio

|

Aprile 2025

Intel pronta a licenziare 20.000 persone

Fire TV stick, Amazon pronta a lasciare Android per Vega OS

Siti per adulti, Agcom impone la verifica dell’età con il doppio anonimato

Android sempre più esigente: ora servono almeno 32 Gbyte

Il terzo giorno Android si riavvia

Microsoft: ''Non toccate la cartella misteriosa''

Windows Recall, forse è la volta buona

Le funzioni di Skype che Teams non ha

WhatsApp per Windows: non aprite quell'immagine

Vibe coding: creare programmi senza saper programmare

Dalla Cina l'alternativa a HDMI e DisplayPort

Pesci d'aprile, ci casca anche la IA

Thunderbird si evolve: in arrivo una versione Pro e il servizio Thundermail

Segnali dal futuro

Marzo 2025

Windows 11, addio all'ultima scappatoia per evitare l'account online

Tutti gli Arretrati

Accadde oggi - 25 aprile

- Al caffe' dell'Olimpo:

Comitato di Accoglienza dei Nuovi Iscritti

(C.A.N.I.) - Software per Internet:

Archivio posta - Windows 11, 10:

Windows 11 parte lento cosa posso fare??? - Software - generale:

creare poster 100 x 70 cm - Browser:

Firefox: problemi con i reel di Facebook e con la

mail - Viaggi e vacanze:

IN KENYA 7 NOTTI A 59 EURO SI CINQUANTANOVE - Sicurezza:

Chiavi per KASPERSKY total security a prezzo

scontato o orig - Multimedia:

video non fluido - Tablet e smartphone:

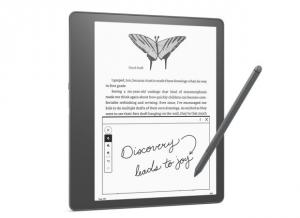

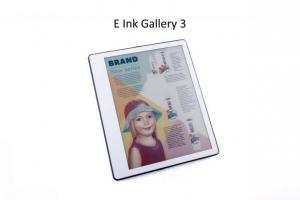

Tablet per immagini con tecnologia E-Ink - Programmazione:

Formattare correttamente un float

.jpg)